Методика оценки киберрисков корпоративного центра ИТ-мониторинга

Хамидуллин Р.Д.1

1 Российский экономический университет имени Г.В. Плеханова, Россия, Москва

Скачать PDF | Загрузок: 49

Статья в журнале

Креативная экономика (РИНЦ, ВАК)

опубликовать статью | оформить подписку

Том 17, Номер 12 (Декабрь 2023)

Эта статья проиндексирована РИНЦ, см. https://elibrary.ru/item.asp?id=59997317

Аннотация:

В условиях стремительно прогрессирующих процессов цифровизации отраслей производства и, в частности, нефтегазовой промышленности, когда производственные системы и бизнес-процессы все более и более зависят от информационных технологий, все большую остроту приобретают вопросы оценки и киберрисков и киберрбезопасности. При этом изучение проблем кибербезопасности производственных систем и развитие соответствующей методологической базы не всегда успевает за динамикой киберугроз. Поэтому автор посчитал необходимым обратиться к данной тематике и предложить собственный алгоритм оценки киберугроз с учетом разных сценариев и условий. С учетом данного контекста в статье рассматриваются вопросы оценки и апробирования алгоритма расчетавеличины киберриска, а также его влияния на ключевые бизнес-процессы и системы в контексте обеспечения безопасного функционирования корпоративного центра удаленного мониторинга ИТ-сервисов крупной нефтегазовой компании. Автор делится практическим опытом пополисценарному моделированию кибератаки и оценки в реальных условияхмультидисциплинарной группой ИТ специалистов ее последствий в контексте приемлемости уровня риска, непрерывности работы ИТ сервисов и возможного ущерба для компании. Cтатья рекомендуется руководителям производственных предприятий высшего и среднего звена, управленцам и специалистам по экономике в области обоснования инвестиционных и операционных расходов, персоналу по информационным технологиям и информационной безопасности

Ключевые слова: Корпоративный центр мониторинга (КЦМ), информационные системы, киберриски, киберфизическая среда, кибератака, управление рисками,потенциальная уязвимость, уровень приемлемости риска, факторы влияния ключевых показателей эффективности сценариев, оценка риска

JEL-классификация: С02, С29, С38

ВВЕДЕНИЕ

Ускорение и углубление процессов цифровизации производства неизбежно увеличивает зависимость ключевых бизнес-процессов предприятий от информационных технологий и сред, что, в свою очередь, неизбежно вызывает рост масштаба, усиление сложности и критичности киберугроз. Эти тренды все острее ставят как перед руководством компаний, так и перед кибер сообществом вопросы кибербезопасности в теоретическом, и практическом аспектах. Таким образом, вопросы оценки киберрисков их предотвращения и снижения приобретают в последнее время особо острую актуальность. Ежегодный кратный рост киберугроз вызвал реакцию как у научного сообщества, так и у практикующих специалистов в области кибербезопасности, что нашло отражение в работах зарубежных авторов (С. Каплана (Kaplan, S.) [2, c. 407-417], К. Тама (Tam, K.) [7, c. 129-163], Х.Бойса (Boys, S.) [8], Ф.А. Дюрана (Duran F.A.) [10]) и отечественных исследователей (А. Ю. Пучков, А. М. Соколов, С. С. Широков, Н. Н. Прокимнов [11, c. 85-102], Иванов А. А. [13, c.17-20], Прибочий М. [14, c.36-39], Догучаева С. М. [15, c.65-68], Гладков А. Н. [12, c.32-37], Савин М. В. [16, c.24-31], Федотова Г. В. [17, c.118-122], Белов А. С. [18, 75-80]. При этом следует отметить дефицит конкретного методологического материала в приложении к конкретным секторам экономики и отраслям промышленности, относящегося к выявлению и предотвращению конкретных киберугроз и прошедшего апробацию в производственных условиях. Для сужения указанного определенного научного пробела по данному направлению автором было проведено исследование с целью разработки собственной методологии по анализу и оценке киберрисков и киберугроз на примере крупной нефтегазовой компании. Научную новизну исследования составляет пошаговый алгоритм определения, расчета и оценки всех методологических компонентов в условиях удаленного управления регионально распределенными производственными системами из единого центра корпоративного мониторинга с помощью комплексов физических и виртуальных цифровых технологий. При этом согласно авторской гипотезе ключевой составляющей является моделирование различных сценариев кибератак злоумышленниками различной квалификации с количественным расчетом рисков, оцениваемых мультифункциональной группой специалистов, в сравнении с установленным приемлемым уровнем риска для конкретной отрасли или предприятия. Последующая апробация авторской методологии подтвердила ее актуальность и применимость.

ОСНОВНАЯ ЧАСТЬ

Одним из ключевых факторов повышения конкурентоспособности современной нефтегазовой компании является существенное снижение издержек на поддержание бизнес-процессов, а также их ускорение. Это может достигаться за счет централизации и виртуализации процессов, что в равной степени относится к процессам в области информационных технологий, где современный технико-технологический уровень позволяет создавать мощные хабы на корпоративном уровне – такие, как центры обработки данных (ЦОД) или корпоративные центры мониторинга (КЦМ), где управление серверным оборудованием, сетевым оборудованием, информационными системами и ИТ сервисами ведется минимально достаточным количеством персонала удаленно, непрерывно и в реальном времени. Практика создания центров удаленного мониторинга ИТ инфраструктуры и систем получила развитие в рамках программ бизнес- и цифровой трансформации, ставших популярными в последние годы в ряде крупных компаний в РФ. Главной целью таких центров является предотвращение и обнаружение нештатных ситуаций, связанных с работой корпоративной инфраструктуры, информационных систем и информационной безопасности, а главной задачей – устранение инцидентов (сбоев, деградаций, отказов и пр.) до оказания ими негативного влияния на бизнес-процессы корпорации. Другими словами – обеспечение непрерывного бесперебойного функционирования серверного ландшафта, сетевой инфраструктуры, корпоративных и локальных информационных систем [1].

Учитывая исключительную критичность единых корпоративных центров по сравнению с распределенными для бизнес-процессов предприятия с учетом требования обеспечения непрерывности и удаленного режима управления особую роль для функционирования КЦМ приобретает риск-менеджмент. В современных условиях риск-менеджмент представляет собой стандартную практику анализа, оценки и обработки рисков для минимизации их негативных последствий от неблагоприятных финансовых, операционных, экологических, политических, организационных или других подобных событий.

Управление рисками подразумевает в себе процесс, посредством которого организации выявляют возможные риски, оценивают эти риски с точки зрения их терпимости, вероятности возникновения рисковых ситуаций и на основе полученной информации принимают управленческие решения с целью недопущения рисковых ситуаций и снижения потерь на основе их допустимости. Данное направление существует уже несколько десятилетий. Хотя определения риска различаются, Каплан и Гаррик определяют риск как «возможность потери или ущерба» и «степень вероятности такой потери» [2]. В рамках данного исследования под риском будет пониматься следствие влияния на неопределенности на достижение поставленных целей [3], а под риск-менеджментом – процесс принятия и реализации управленческих решений, которые направлены на снижение вероятности возможных потерь и неблагоприятного результата деятельности [4].

Оценка рисков в общем плане представляет собой реализацию трех основных этапов (рисунок 1) [5].

Рисунок 1. Три этапа управления рисками [5].

Ввиду специфики центров управления типа КЦМ или ЦОД – а именно исключительной роли информационных технологий в обеспечении бизнес-процессов – наиболее значимым и существенным из всех возможных рисков является киберриск. Киберриск относится к категории бизнес-рисков, связанной, в частности, с использованием, владением, эксплуатацией, участием, воздействием и внедрением информационных технологий управления в организации. Данный вид рисков включает события, вероятность возникновения которых и их размер являются неопределенными, которые могут негативно повлиять на деятельность компании и ее способность достигать стратегических целей.

Определение вероятности возникновения киберриска или киберугроз весьма затруднительно, поскольку не только невозможно определить вероятность, если полный набор сценариев неизвестен, но также трудно точно смоделировать вероятность преднамеренных атак интеллектуальных и адаптивных противников. Подходы могут учитывать вероятность возникновения атаки, вероятность успешного завершения атаки и/или вероятность возникновения неблагоприятного воздействия. Факторы, влияющие на вероятности, часто являются функцией угроз, уязвимостей и любых возможных мер по смягчению последствий. Вероятность совершения атаки также зависит от стимулов противника, которые для каждого из них различны и зависят от мотивов, намерений и навыков противника. Последствия киберинцидента обычно определяются в терминах триады C–I–A (конфиденциальность – целостность – доступность).

Учитывая сложность оценки киберрисков, необходимо использовать инструменты анализа рисков, которые обеспечивают целостный, дифференцированный подход к выявлению киберрисков, выходящий за рамки традиционного внимания к безопасности и включающий другие проблемы, такие как финансовые или операционные последствия. Анализ киберрисков использует количественные, полуколичественные или качественные методы для определения уровня риска для установки, системы или компонента. Однако из-за ограниченных данных и проблем с моделированием динамических аспектов угрозы и уязвимости количественные методы определения киберриска по своей сути являются ошибочными. При анализе рисков безопасности доступны исторические данные об отказах оборудования, неблагоприятных событиях и факторах окружающей среды для расчета вероятностей и неопределенностей количественными методами [6]. Даже при наличии информации о полных историях кибератак или взломов, постоянных изменениях, связанных с векторами угроз, навыками ведения состязательности и технологическими достижениями, эти данные все равно могут быть неактуальными, а предполагаемый количественный анализ – неточным. При реализации киберрисков у злоумышленников нет ни одинаковых мотивов, ни одинаковых ресурсов при атаке [7], поэтому сценарии атак будут различаться. Используя предыдущие исследования [8], группы атак были идентифицированы.

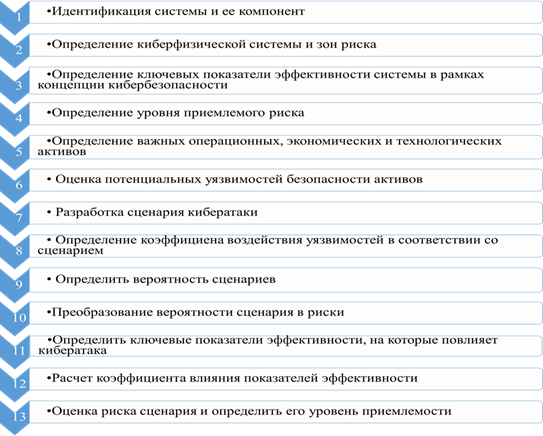

Определенные сценарии кибератак важны с точки зрения подготовки к будущим киберсобытиям с точки зрения организации. Угрозы и уязвимости – это понятия, связанные с несанкционированным доступом к объекту внутри организации различными способами. В модели комплексной оценки рисков кибербезопасности процесс управления рисками состоит из систематической совокупности мероприятий. Для анализа возможных угроз и уязвимостей программного продукта предлагается использовать разработанный автором алгоритм систематизации и оценки рисков при организации удаленного централизованного управления производственными системами, состоящий из 13 взаимосвязанных этапов, который был апробирован на различных сценариях кибератак на системы Корпоративного центра мониторинга крупной нефтегазовой компании (рисунок 2).

Апробация авторского алгоритма включала использование трех сценариев атаки на ИТ системы киберфизической среды КЦМ.

Рисунок 2. Этапы оценки киберрисков для цифровых технологий. [Источник: составлено автором.]

В репрезентативную группу анализа и оценки влияния и последствий атак по трем сценариям были включены следующие эксперты:

1. Заместитель Генерального директора дочерней ИТ компании - Главный инженер;

2. Начальник Управления предоставления и развития услуг информационной безопасности;

3. Начальник Управления экспертизы технических решений;

4. Эксперт Управления экспертизы технических решений;

5. Старший менеджер Управления обеспечения качества ИТ-услуг/ИТ-систем.

Оценка проводилась с участием каждого из 13 этапов путем описания киберфизической среды, установления уровня приемлемости киберриска, моделирования уровня атакующих, существа самой кибератаки, заполнения анкет с параметрами и расчетом уровня риска по каждому сценарию со сравнением с пороговым значением.

На этапе 1 были определены ключевые киберфизические элементы ИТ системы КЦМ, (Таблица 1).

|

Этап 1

|

Идентификация системы и

ее компонент

|

Наличие

|

|

1

|

ПО базовое (ОС, VW и др.)

|

да

|

|

2

|

ПО платформы (Оracle, SAР,

1С, IBM и др.)

|

да

|

|

3

|

ПО инфраструктурные (Ad и

др.)

|

да

|

|

4

|

Сетевое оборудование

|

да

|

|

5

|

Серверное оборудование

|

да

|

|

6

|

ИБП

|

да

|

|

7

|

Инженерная (конд)

|

да

|

На этапе 2 ключевые киберфизические системы КЦМ были проанализированы на предмет подверженности влиянию потенциальной кибератаки. Было определено, что в зоне риска находятся все системы, кроме источников бесперебойного питания (ИБП) и инженерные системы обеспечения (вентиляция, кондиционирование, освещение и пр.) (Таблица 2).

|

Этап 2

|

Киберфизические системы

|

влияние

|

|

1

|

ПО базовое (ОС, VW и др.)

|

да

|

|

2

|

ПО платформы (Оracle, SAР,

1С, IBM и др.)

|

да

|

|

3

|

ПО инфраструктурные (Ad и

др.)

|

да

|

|

4

|

Сетевое оборудование

|

да

|

|

5

|

Серверное оборудование

|

да

|

|

6

|

ИБП

|

нет

|

|

7

|

Инженерная (конд)

|

нет

|

На этапе 3 были определены ключевые показатели эффективности бизнес-процесса (KPI) в рамках концепции кибербезопасности. Ключевыми показателями эффективности принимаются: конфиденциальность, целостность, доступность, безопасность, реальность. Для оценки были приняты 4 KPI (кроме безопасности, Таблица 3).

|

Этап 3

|

КПЭ по

кибербезопасности актива

|

влияние

| |

|

1

|

конфиденциальность

|

да

| |

|

2

|

Целостность

|

да

| |

|

3

|

Доступность

|

да

| |

|

4

|

Безопасность

|

нет

| |

|

5

|

реальность

|

да

| |

На этапе 4 были определены диапазоны уровней риска и граница приемлемости риска для КЦМ и его систем (Таблица 4).

|

Этап 4

|

Этап 4. Уровень

приемлемости риска

|

Значение

|

|

|

Низкий

|

≤ 2,0

|

|

|

Высокий

|

> 6

|

|

|

приемлемый уровень риска

- средний

|

2,5

|

На этапе экспертами была дана количественная оценка четырем KPI, имея в виду главную цель как обеспечение работоспособности КЦМ и главный риск, что в результате кибератаки КЦМ может быть выведен из строя (Таблица 5).

|

Этап 5

|

Оценка влияния КПЭ на

сценарий (экспертная оценка)

| ||||||

|

|

КПЭ: Работоспособность

Корпоративного Центра Мониторинга

|

| |||||

|

|

Риск: В случае атаки

Корпоративный центр мониторинга может не работать

| ||||||

|

|

|

Средняя оценка

|

Эксперт1

|

Эксперт2

|

Эксперт3

|

Эксперт4

|

Эксперт5

|

|

1

|

конфиденциальность

|

0,16

|

0,2

|

0,15

|

0,1

|

0,25

|

0,1

|

|

2

|

целостность

|

0,62

|

0,9

|

0,7

|

0,4

|

0,6

|

0,5

|

|

3

|

доступность

|

0,85

|

0,9

|

0,75

|

0,8

|

0,9

|

0,9

|

|

5

|

безопасность

|

0

|

0

|

0

|

0

|

0

|

0

|

|

4

|

реальность

|

0,094

|

0

|

0,12

|

0,15

|

0,1

|

0,1

|

На этапе 6 экспертами была дана оценка потенциальных уязвимостей безопасности активов КЦМ для каждого из трех сценариев. Эксперты организации оценили устойчивость системы к потенциальным уязвимостям. Средний балл рассчитан для каждой уязвимости путем получения среднего значения результатов после опроса (Таблица 6).

|

Этап 6

|

Оценка потенциальных

уязвимостей безопасности активов (экспертная оценка)

| ||||||

|

|

Оценка уязвимости КЦМ

|

сценарий 1

|

сценарий 2

|

сценарий 3

|

| ||

|

1

|

ПО базовое (ОС, VW и др.)

|

2,4

|

2,2

|

4,4

|

| ||

|

2

|

ПО платформы (Оracle, SAР,

1С, IBM и др.)

|

2,5

|

4,4

|

5

|

| ||

|

3

|

ПО инфраструктурные (Ad и

др.)

|

2,4

|

3,2

|

4,6

|

| ||

|

4

|

Сетевое оборудование

|

2,1

|

0

|

4,2

|

| ||

|

5

|

Серверное оборудование

|

1,4

|

0

|

3,8

|

| ||

|

6

|

ИБП

|

1

|

0

|

3,8

|

| ||

|

7

|

Инженерная (конд)

|

|

1

|

0

|

4

|

| |

Оценки дифференцируются по 5 уровням согласно описанию ниже (Таблица 6а).

|

Уровень оценки

|

Описание

|

|

Очень высокий (5)

|

Применяемые цифровые

технологии управления (разработанный комплекс) чрезвычайно уязвимы для атак.

Если возникает угроза, сопротивление отсутствует

|

|

Высокий (4)

|

Применяемые цифровые

технологии управления (разработанный комплекс) очень уязвимы для атак. Если

угроза возникает, сопротивление невелико

|

|

Средний (3)

|

Применяемые цифровые

технологии управления (разработанный комплекс) уязвимы для атак среднего

уровня. Если угроза возникает, устойчивость комплекса не очень высока

|

|

Низкий (2)

|

Применяемые цифровые

технологии управления (разработанный комплекс) уязвимы для атак низкого

уровня. Имеется хорошее сопротивление, если возникает угроза

|

|

Очень низкий (1)

|

Применяемые цифровые

технологии управления (разработанный комплекс) неуязвимы перед атакой.

Имеется отличная стойкость в случае возникновения угрозы

|

На этапе 7 были детально описаны сценарии кибератаки. Сценарии были разработаны при поддержке опытных ИТ-специалистов КЦМ и КЦОД с учетом возможных атак, которые могут произойти относительно узких мест применяемых цифровых технологий управления и киберсобытий, происходящих по всему миру (Таблица 7).

|

Этап 7

|

Сценарии кибератаки

|

|

|

|

|

1

|

Сетевая атака извне,

уровень хакера – средний

| |||

|

2

|

Непреднамеренные действия

администратора изнутри приведшие к остановке сервисов КЦМ

| |||

|

3

|

Умышленное действие

администратора изнутри для остановки сервисов

| |||

На этапе 8 был рассчитан коэффициент воздействия уязвимостей в соответствии с каждым сценарием. Коэффициент воздействия уязвимости сценариев рассчитывался в диапазоне от 1,0 до 5,0 (Таблица 8).

|

Этап 8

|

Фактор воздействия

уязвимости сценариев VL

| ||||||

|

|

| ||||||

На этапе 9 была рассчитана вероятность каждого сценария. Вероятность зависит от местоположения злоумышленника, уровня экспертизы злоумышленника, количества уязвимостей в сценарии и их последствий. Для нахождения вероятности этих компонентов значения были приняты исходя из результатов интервью с экспертами в своих областях. Вероятности сценариев рассчитываются в диапазоне от 0,0 до 1,0 на основе формулы:

![]() , (3.2)

, (3.2)

Где LS – вероятность реализации сценария киберсобытия; LevA – уровень экспертизы злоумышленника; Ea – эффект от уровня экспертизы злоумышленника; LA – месторасположение злоумышленника; Ep – эффект от местоположения злоумышленника; NV – количество уязвимости в сценарии и их последствия; Ev – эффект от уязвимостей сценария (Таблица 9)

|

Этап 9

|

Вероятность сценария

|

|

|

|

|

|

|

|

|

Подкомпоненты оценки

вероятности сценариев

|

|

|

сценарий 1

|

сценарий 2

|

сценарий 3

|

|

|

|

Уровень компетенций

кибернарушителя (LevA)

|

0,5

|

0,5

|

0,9

|

| ||

|

|

Местонахождение

кибернарушителя (LA)

|

0,8

|

0,2

|

0,9

|

| ||

|

|

Количество уязвимостей в

сценарии (NV)

|

0,1

|

0,1

|

0,9

|

| ||

|

|

Компоненты

|

|

|

Средняя оценка сценарий 1

|

Средняя оценка сценарий 2

|

Средняя оценка сценарий 3

|

|

|

|

Уровень экспертизы

нападающего Ea

|

0,2

|

0,25

|

0,52

|

| ||

|

|

Местоположение нападающего

Ep

|

0,6

|

0,58

|

0,39

|

| ||

|

|

Уязвимости Ev

|

0,2

|

0,17

|

0,09

|

| ||

|

|

LS

|

|

|

0,6

|

0,258

|

0,9

|

|

На этапе 10 было выполнено преобразование вероятностей трех сценариев в риски в диапазоне от 1,0 до 5,0 по формуле:

![]() ,

(3.3)

,

(3.3)

где L – показатель оценки риска; LS – вероятность реализации сценария киберсобытия; VI – коэффициент воздействия уязвимости для определенного сценария (Таблица 10).

|

Этап 10

|

Преобразование

вероятностей сценариев в риски

|

|

|

|

|

|

|

|

|

|

|

|

После того, как на этапе 5 были определены и оценены KPI, на этапе 11 создается контрольный список для определения влияния, которое окажет киберсобытие на эти KPI. С помощью этого списка составляется анкета, которую экспертно заполнила репрезентативная группа со своими оценками влияния события на KPI (Таблица 11).

|

Этап 11

|

Оценка ключевых

показателей эффективности

|

|

|

| |||

|

|

|

Средняя оценка

|

Эксперт1

|

Эксперт2

|

Эксперт3

|

Эксперт4

|

Эксперт5

|

|

1

|

конфиденциальность

|

0,16

|

0,2

|

0,15

|

0,1

|

0,25

|

0,1

|

|

2

|

целостность

|

0,62

|

0,9

|

0,7

|

0,4

|

0,6

|

0,5

|

|

3

|

доступность

|

0,85

|

0,9

|

0,75

|

0,8

|

0,9

|

0,9

|

|

5

|

безопасность

|

0

|

0

|

0

|

0

|

0

|

0

|

|

4

|

реальность

|

0,094

|

0

|

0,12

|

0,15

|

0,1

|

0,1

|

На этапе 12 коэффициенты влияния ключевых показателей эффективности сценариев были рассчитаны в диапазоне от 1,0 до 5,0 по формуле

![]() , (3.4)

, (3.4)

где I – коэффициент влияния ключевых показателей эффективности сценариев; LS – вероятность реализации сценария киберсобытия; KPI – ключевой показатель эффективности; n – количество уязвимостей (Таблица 12).

|

Этап 12

|

Факторы влияния

ключевых показателей эффективности сценариев.

|

| |||||

|

|

|

| |||||

Наконец, на этапе 13 была проведена оценка риска для каждого сценария, которую затем сравнили с установленным уровнем приемлемости риска (Таблица 13).

|

Этап 13

|

Риск сценария

|

|

|

|

|

|

|

|

|

|

R – риск сценария

| |||||

|

|

L – показатель оценки

риска, доли единицы

| ||||||

|

|

I – коэффициент влияния

ключевых показателей эффективности сценариев, единицы

| ||||||

|

|

R

|

|

|

2,132

|

1,288

|

5,383

|

|

Поскольку пороговый уровень приемлемости риска был установлен 2,5, то для сценариев 1 и 2 уровень риска оказался приемлемым, однако кратно превышен для сценария 3.

ЗАКЛЮЧЕНИЕ

Результаты апробации авторской методологии по моделированию и оценке киберрисков были проанализированы на тематическом совещании у Главного инженера профильной ИТ организации нефтегазовой компании, где по итогам мероприятия была зафиксирована основная выявленная проблема крайне высокой уязвимости бизнес-процессов и киберсистем в случае нахождения злоумышленника внутри компании, особенно для случаев, когда он обладает правами администратора и действует преднамеренно и обладает правами администратора. Также отмечалось, что, поскольку оценка по ряду ключевых составляющих алгоритма выполняется не количественным, а оценочным способом группой экспертов, к уровню их квалификации и компетентности должны предъявляться четко формализованные требования. По результатам проведенной оценки киберрисков должны быть запланированы мероприятия по устранению недопустимого уровня риска. С помощью превентивных и смягчающих контрольных барьеров киберриск может быть уменьшен благодаря избеганию риска (например, изменение операционной области), устранению источника риска (например, снижение уровня подключения), влиянию на вероятность (например, добавление контрольных барьеров), смягчению последствий (например, усиление реакции и восстановления после кибернападения) и разделению риска посредством страхования [9].

С точки зрения направления дальнейших исследований по данной теме автору рекомендовалось сфокусироваться на прикладной составляющей, а именно: сформировать перечень типовых сценариев кибератак на основе собственного опыта и опыта коллег из служб информационной безопасности, а также разработать методические рекомендации по предотвращению или снижению вероятности реализации каждого из сценариев.

Источники:

2. Kaplan S. The Words of Risk Analysis // Risk Anal. – 1997. – № 17. – p. 407–417.

3. ГОСТ Р 51897-2011 / Руководство ИСО 73:2009 «Менеджмент риска. Термины и определения». Кодекс: проф.-справ. сист. [Электронный ресурс]. URL: https://docs.cntd.ru/document/1200088035 (дата обращения: 10.10.2021).

4. Риск-менеджмент на предприятии: этапы организации и виды рисков. Коммерческий директор: профессиональный журнал коммерсанта. [Электронный ресурс]. URL: https://www.kom-dir.ru/article/2670-risk-menedjment (дата обращения: 12.06.2021).

5. Риск-менеджмент на предприятии: этапы организации и виды рисков. Коммерческий директор: профессиональный журнал коммерсанта. [Электронный ресурс]. URL: https://www.kom-dir.ru/article/2670-risk-menedjment (дата обращения: 12.06.2021).

6. Probabilistic Risk Assessment (PRA). Nrc. – 2020. [Электронный ресурс]. URL: https://www.nrc.gov/about-nrc/regulatory/risk-informed/pra.html (дата обращения: 01.12.2020).

7. Tam K., Jones K. MaCRA: a Model-Based Framework for Maritime Cyber-Risk Assessment // WMU Journal of Maritime Affairs. – 2019. – № 18. – p. 129–163.

8. Boyes H., Isbell R. Code of Practice – Cyber Security for Ships. [Электронный ресурс]. URL: https://assets.publishing.service.gov.uk/government/uploads/system/uploads /attachment_data/f (дата обращения: 16.02.2022).

9. ISO/IEC. Information technology – Security techniques – Information security management systems (ISO/IEC 27000). British Standard Institution. [Электронный ресурс]. URL: https://www.iso.org/standard/66435.html (дата обращения: 16.02.2022).

10. Duran F. A., Wyss G. D., Jordan S. E., Cipiti B. B. Risk-Informed Management of Enterprise Security: Methodology and Applications for Nuclear Facilities. Institute of Nuclear Materials Management 54th Annual Meeting. PalmDesert, CA. – 2013. [Электронный ресурс]. URL: https://www.osti.gov/servlets/purl/1107550 (дата обращения: 16.02.2022).

11. Пучков А. Ю., Соколов А. М., Широков С.С., Прокимнов Н. Н. Алгоритм выявления угроз информационной безопасности в распределенных мультисервисных сетях органов государственного управления // Прикладная информатика. – 2023. – № 2. – c. 85-102.

12. Гладков А. Н. Визуализация киберугроз как аспект формирования компетенций в области информационной безопасности // Защита информации. Инсайд. – 2023. – № 1. – c. 32-37.

13. Иванов А. А. Ключевые понятия системного подхода к адаптивному мониторингу информационной безопасности киберфизических систем // Цифровая трансформация общества и информационная безопасность: материалы Всеросс. науч.-практ. конф. (Екатеринбург, 18 мая 2022 г.). Екатеринбург, 2022. – c. 17-20.

14. Прибочий М. Хакеры усиливают натиск // Эксперт. – 2022. – № 14. – c. 36-39.

15. Догучаева С. М. Анализ современных проблем информационной безопасности в российских компаниях // РИСК: Ресурсы, информация, снабжение, конкуренция. – 2022. – № 2. – c. 65-68.

16. Савин М. В., Кондратенко М.А. Методика выявления и оценки недопустимых событий на основе модели зрелости управления информационной безопасностью // Защитаинформации. Инсайд. – 2023. – № 1. – p. 24-31.

17. Федотова Г. В., Куразова Д.А. Угрозы кибербезопасности устойчивости цифровых платформ // BI-технологии и корпоративные информационные системы в оптимизации бизнес-процессов цифровой экономики: материалы IX Междунар. науч. - практ. конф. (Екатеринбург, 2 дек. 2021 г.). Екатеринбург, 2021. – c. 118-122.

18. Белов А. С., Добрышин М.М., Шугуров Д.Е. Модернизация системы информационной безопасности // Защита информации. Инсайд. – 2022. – № 4. – c. 76-80.

Страница обновлена: 22.12.2025 в 22:46:58

Download PDF | Downloads: 49

Cyber risk assessment methodology for the corporate IT monitoring center

Khamidullin R.D.Journal paper

Creative Economy

Volume 17, Number 12 (december 2023)

Abstract:

In the context of rapidly advancing processes of digitization of industries, in particular the oil and gas industry, when production systems and business processes are increasingly dependent on information technology, the issues of assessment and cyber risks and security are becoming more acute. At the same time, the study of cybersecurity problems of production systems and the development of an appropriate methodological base does not always keep pace with the dynamics of cyber threats. Therefore, the author considered it necessary to address this issue and propose his own algorithm for assessing cyber threats, taking into account different scenarios and conditions. Taking this into account, the article discusses the issues of evaluating and testing the algorithm for calculating the magnitude of cyber risk, as well as its impact on key business processes and systems in the context of ensuring the safety of the corporate remote monitoring center for IT services of a large oil and gas company. The author shares practical experience in modeling a cyber-attack scenario and assessing its consequences in real conditions by a multidisciplinary group of IT specialists in terms of acceptability of the risk level, continuity of IT services and possible damage to the company. The article is recommended to the heads of top and medium production companies, managers and specialists in economics in the field of investments and operating cost justification, information technology and information security staff.

Keywords: сorporate monitoring center, information systems, cyber risks, cyber physical environment, cyber attack, risk management, potential vulnerability, risk acceptance level, Factors influencing scenario metrics, risk assessment

JEL-classification: С02, С29, С38

References:

Belov A. S., Dobryshin M.M., Shugurov D.E. (2022). Modernizatsiya sistemy informatsionnoy bezopasnosti [Modernization of the information security system: the approach to determining the frequency]. Zaschita informatsii. Insayd. (4). 76-80. (in Russian).

Boyes H., Isbell R. Code of Practice – Cyber Security for Ships. Retrieved February 16, 2022, from https://assets.publishing.service.gov.uk/government/uploads/system/uploads /attachment_data/f

Doguchaeva S. M. (2022). Analiz sovremennyh problem informatsionnoy bezopasnosti v rossiyskikh kompaniyakh [Analysis of modern problems of information security in russian companies]. RISK: Resources, information, supply, competition. (2). 65-68. (in Russian).

Duran F. A., Wyss G. D., Jordan S. E., Cipiti B. B. Risk-Informed Management of Enterprise Security: Methodology and Applications for Nuclear FacilitiesInstitute of Nuclear Materials Management 54th Annual Meeting. PalmDesert, CA. – 2013. Retrieved February 16, 2022, from https://www.osti.gov/servlets/purl/1107550

Fedotova G. V., Kurazova D.A. (2021). Ugrozy kiberbezopasnosti ustoychivosti tsifrovyh platform [Threats to cybersecurity and the sustainability of digital platforms] BI technology and corporate information systems in the optimization of business processes of the digital economy. 118-122. (in Russian).

Gladkov A. N. (2023). Vizualizatsiya kiberugroz kak aspekt formirovaniya kompetentsiy v oblasti informatsionnoy bezopasnosti [Visualization of cyber threats as an aspect of the formation of competencies in the field of information security]. Zaschita informatsii. Insayd. (1). 32-37. (in Russian).

ISO/IEC. Information technology – Security techniques – Information security management systems (ISO/IEC 27000)British Standard Institution. Retrieved February 16, 2022, from https://www.iso.org/standard/66435.html

Ivanov A. A. (2022). Klyuchevye ponyatiya sistemnogo podkhoda k adaptivnomu monitoringu informatsionnoy bezopasnosti kiberfizicheskikh sistem [Key concepts of a systematic approach to adaptive monitoring of information security of cyber-physical systems] Digital transformation of society and information security. 17-20. (in Russian).

Kaplan S. (1997). The Words of Risk Analysis Risk Anal. (17). 407–417.

Khamidullin R.D. (2021). Osobennosti formirovaniya tsentralizovannoy modeli upravleniya proizvodstvennymi sistemami (na primere kompanii «LUKOYL») [Particularities of a centralized management model of production systems (on the example of LUKOIL)]. Creative Economy. 15 (10). 3851-3866. (in Russian). doi: 10.18334/ce.15.10.113687.

Pribochiy M. (2022). Khakery usilivayut natisk [Hackers are intensifying the onslaught]. Expert. (14). 36-39. (in Russian).

Probabilistic Risk Assessment (PRA)Nrc. – 2020. Retrieved December 01, 2020, from https://www.nrc.gov/about-nrc/regulatory/risk-informed/pra.html

Puchkov A. Yu., Sokolov A. M., Shirokov S.S., Prokimnov N. N. (2023). Algoritm vyyavleniya ugroz informatsionnoy bezopasnosti v raspredelennyh multiservisnyh setyakh organov gosudarstvennogo upravleniya [Algorithm for identifying information security threats in distributed multiservice networks of public administration bodies]. Applied Informatics. (2). 85-102. (in Russian).

Savin M. V., Kondratenko M.A. (2023). Metodika vyyavleniya i otsenki nedopustimyh sobytiy na osnove modeli zrelosti upravleniya informatsionnoy bezopasnostyu Zaschitainformatsii. Insayd. (1). 24-31.

Tam K., Jones K. (2019). MaCRA: a Model-Based Framework for Maritime Cyber-Risk Assessment WMU Journal of Maritime Affairs. (18). 129–163.