Киберугрозы: фактор неопределенности цифровой экономики

Решетникова М.С.1![]() , Пугачева И.А.1

, Пугачева И.А.1![]() , Попов В.В.1

, Попов В.В.1

1 Российский университет дружбы народов, Россия, Москва

Скачать PDF | Загрузок: 53 | Цитирований: 1

Статья в журнале

Креативная экономика (РИНЦ, ВАК)

опубликовать статью | оформить подписку

Том 16, Номер 11 (Ноябрь 2022)

Эта статья проиндексирована РИНЦ, см. https://elibrary.ru/item.asp?id=50051423

Цитирований: 1 по состоянию на 28.06.2023

Аннотация:

В эпоху Индустрии 4.0 киберпреступность стала одной из самых актуальных проблем человечества, затрагивающей все сферы экономики и общества. Сегодня вычислительные ресурсы, программное обеспечение и средства связи интегрированы во все виды промышленности, а также тесно связаны с глобальной сетью интернет. Остро стоит необходимость учитывать ущерб, который может быть нанесен атаками, а также сложность или легкость, с которой эти атаки могут быть выполнены. В статье проанализированы современные формы угроз информационной безопасности на микро- и макроуровнях, выявлены меры противодействия им. Выявлено, что количество киберпреступления стремительно растет, кибератаки негативно сказываются на развитии как отдельных отраслей, так и всей мировой экономики в целом. При этом оценка финансовых потерь от возможного нарушения безопасности информационных систем является затруднительной.

Ключевые слова: кибербезопасность, интернет, кибер угрозы, кибератаки

Финансирование:

Статья подготовлена при финансовой поддержке Экономического факультета РУДН, проект № 060326–0-000.

JEL-классификация: L86, O31, O33, M15

Введение

В эпоху Индустрии 4.0 киберпреступность стала одной из самых актуальных проблем человечества, затрагивающей все сферы, включая промышленность, образование и здравоохранение, поскольку Интернет уже давно стал неотъемлемой частью жизни общества.

У

цифровизации множество положительных сторон: разработка новых продуктов

занимает меньше времени, многие процессы становятся проще, уменьшаются издержки

производства [5]. Однако у стремительного развития информационных технологий

есть и недостатки, многие из которых связаны с безопасностью цифровых данных,

например, доступ к использованию информации злоумышленниками в корыстных целях,

мощнейшая и незаконная деятельность в даркнете. Самыми уязвимыми устройствами

кибератак становятся ПК и ноутбуки (70% в 2018 г.), смартфоны (61%) и планшеты

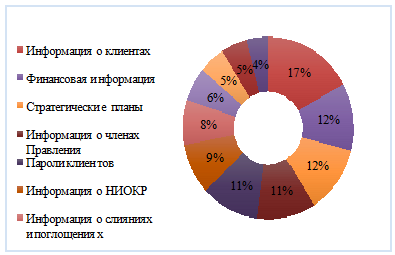

(53%). Беспроводные точки доступа и серверы также очень подвержены риску (50%) [1]. Информация

о клиентах является одним из самых ценных видов информации (Рис.1).

У

цифровизации множество положительных сторон: разработка новых продуктов

занимает меньше времени, многие процессы становятся проще, уменьшаются издержки

производства [5]. Однако у стремительного развития информационных технологий

есть и недостатки, многие из которых связаны с безопасностью цифровых данных,

например, доступ к использованию информации злоумышленниками в корыстных целях,

мощнейшая и незаконная деятельность в даркнете. Самыми уязвимыми устройствами

кибератак становятся ПК и ноутбуки (70% в 2018 г.), смартфоны (61%) и планшеты

(53%). Беспроводные точки доступа и серверы также очень подвержены риску (50%) [1]. Информация

о клиентах является одним из самых ценных видов информации (Рис.1).

Рис. 1. Наиболее ценная информация для киберпреступников

Составлено авторами.

Источник: Cybercrime and cybersecurity. Comparitech. Режим доступа: URL: https://www.comparitech.com/vpn/cybersecurity-cyber-crime-statistics-facts-trends/ (дата обращения: 01.06.2022)

Цель настоящего исследования - проанализировать современные формы угроз информационной безопасности на микро- и макро- уровнях и выявить меры противодействия.

Обзор литературы

Исторически угрозы кибербезопасности начинались с потери данных из-за простых человеческих ошибок или системных сбоев на отдельных компьютерах [13]. С изобретением компьютерных сетей связи стали возникать ошибки при передаче данных, открывающие возможность отправки информации получателям, не уполномоченным на получение этих данных. Ранние компьютерные сети соединяли научные организации, которые хотели обмениваться некоммерческими данными - сначала с помощью электронной почты, затем с появлением Всемирной паутины (WWW) [10]. Следовательно, первые протоколы для обмена данными между компьютерами были разработаны без особого внимания к безопасности данных [18]. Кроме того, операционные системы, используемые на компьютерах, не были предназначены для защиты от вторжения извне [15]. Все функции безопасности – брандмауэры, антивирусные сканеры – это дополнения и исправления к системе, которая изначально пренебрегала безопасностью данных, поскольку исходные данные не нуждались в защите [4]. Добавление функций безопасности произошло в то время, когда размер существующих операционных систем и протоколов связи уже был довольно большим и содержал множество уязвимостей, позволяющих проникать в систему [11]. Но даже сегодня в новом программном обеспечении существует много уязвимостей из-за пренебрежения безопасными процедурами создания программного обеспечения.

Как упоминалось выше, первыми угрозами кибербезопасности были человеческие ошибки или непреднамеренный системный сбой. Основное решение состояло в том, чтобы хранить копии данных либо локально, либо в удаленном месте для защиты. С появлением WWW удаленное копирование данных через Интернет в одно или несколько отдельных местоположений стало обычной мерой для более крупных организаций [17]. Затем появились хакеры-одиночки, которые либо просто хотели показать, что могут взламывать системы, к которым у них не было законного доступа, либо хотели украсть данные для личной эксплуатации [12].

Некоторые хакерские группы хотели помешать использованию определенных систем с помощью так называемых атак типа "Отказ в обслуживании" (DoS, Denial of Service). Помимо атак с утечкой данных, атаки типа "Отказ в обслуживании" (DoS) и особенно распределенные атаки типа "Отказ в обслуживании" (DDoS, Distributed Denial of Service) наносят существенный ущерб предприятиям [1]. В данном случае атака пытается перегрузить возможности компьютерных систем организации, чтобы она больше не могла выполнять обычные деловые операции.

Сегодня вычислительные ресурсы, программное обеспечение и средства связи интегрированы во все виды промышленности, а также тесно связаны с глобальной сетью интернет. С одной стороны, компании имеют быстрый и эффективный доступ к файлам и информации, упрощается управление компаниями, стираются физические границы. С другой стороны, ввиду того, что сеть интернет эволюционирует, старое ПО не успевает обновляться, что приводит к повышению вероятности успешности кибератак. Чтобы в дальнейшем, компании могли отражать и предугадывать кибератаки, необходимо учитывать ущерб, который может быть нанесен соответствующими атаками, а также сложность или легкость, с которой эти атаки могут быть выполнены (табл 1).

Таблица 1. Виды кибератак и их последствия

|

Название

атаки

|

Описание

|

Характер

атаки

|

Последствия

и влияние

|

|

Вредоносное

ПО (malware)

|

Любое

ПО, созданное для выполнения несанкционированных и «вредных» для устройств

пользователей действий

|

·Трансграничный

·Дистанционный ·Часто обновляется, «уходя» от традиционных способов обеспечения кибербезопасности |

·Удаленное управление компьютером

·Шпионаж ·Кража онлайн-паролей/других личных данных ·Замедление компьютера/Интернет-соединения ·Полное уничтожение всех данных файлов |

|

Фишинг

(phishing)

|

Предназначен

для

обманного раскрытия ценной информации пользователем |

·Многоэтапный

·Дистанционный ·Может быть использован в автоматизированном режиме |

·Не существует защитного ПО

·Сайты-фейки трудно отличить от оригиналов ·Все зависит от внимательности потенциальной жертвы ·Уязвимы даже крупнейшие IT компании |

|

Программа-вымогатель

(Ransomware)

|

Вредоносное

ПО собирает личные данные жертвы для совершения сделки, под угрозой их

опубликования или полного удаления

|

·Трансграничный

·Дистанционный ·Часто обновляется |

·Кража онлайн-паролей/других личных данных

·Замедление компьютера/Интернет-соединения ·Полное уничтожение всех данных файлов |

|

Продвинутая

угроза, или таргетированная атака (Advanced

Persistent

Threat

(APT))

|

Непрерывное,

скрытое использование сложных методов взлома для получения доступа к системе

с последующим длительным вмешательством с целью ее разрушения изнутри

|

·Дистанционный

·Требуется специальная подготовка ·Частое обновление способов воздействия на систему |

·Сложность обнаружения и тяжести последствий

·Приводит к долгому простою в работе, вызванному попытками расследования инцидента и восстановления контроля ·Обнаружение атаки происходит в среднем спустя 200 дней |

|

Захват

учетной записи

(Account takeover (ATO))

|

Захват

онлайн-аккаунтов с использованием автоматических скриптов

|

·По характеру напоминает фишинг

·Может быть использован в автоматизированном режиме |

Злоумышленник

может делать все, что и жертва, включая изменение настроек учетной записи,

несанкционированное снятие средств и удаление учетной записи

|

|

Отказ

в обслуживании сайта (DDoS

атака)

|

Многочисленные

атаки, использующие преимущества определенных ограничений пропускной

способности запросов веб-сайтов с целю препятствования правильному

функционированию

|

·Дистанционный

·Многоэпизодный |

·Некорректная работа серверного программного

обеспечения

·Пиковая нагрузка на различные компоненты сервера ·Выявление массового совершения однотипных действий |

|

Атаки

на соцсети

(Attacks on brand and reputation in social media and on the web)

|

Психологическое

манипулирование людьми с целью совершения определенных действий или

разглашения конфиденциальной информации

|

·Применяются аналогичные автоматизированные

алгоритмы как у фишинга

|

·Изменение настроек учетной записи

·Удаление учетной записи ·Кража онлайн-паролей/других личных данных |

|

Тайная

загрузка (Drive-by-download/ Drive-by-login)

|

Для

скачивания важной информации используется менее защищенный веб-сайт, в скрипт

которого заранее внедрен вредоносный код. Загрузка происходит тайно при

открытии жертвой веб-сайта или авторизации

|

·Дистанционный

·Возможность совершения преступления в автоматизированном режиме ·Трансграничность |

Позволяет

злоумышленникам долгое время скрываться от обнаружения специалистами в сфере

безопасности и попадания в списки вредоносных сайтов

|

Здесь мы сталкиваемся с проблемой, заключающейся в том, что безопасность не всегда учитывалась при первоначальном проектировании операционных систем и протоколов связи, а является дополнением к исходной системе. Исправления добавляются только после выявления уязвимости. Уязвимости нулевого дня - это известные недостатки в безопасности программного обеспечения, но исправление для которых все еще недоступно. Таким образом, проблема заключается не только в управлении исправлениями, но и в распознавании уязвимостей раньше, чем это делают киберпреступники [21].

Кроме того, антивирусные сканеры распознают вредоносный код по определенной сигнатуре (фрагменту кода или, в более общем смысле, просто шаблону поведения), новые неизвестные вирусы обычно не распознаются современными антивирусными сканерами. Из-за этих ограничений брандмауэров и антивирусных сканеров крупные организации и компании часто имеют Центры управления безопасностью (Security Operation Center, SOC), которые автоматически анализируют все обращения к операционной системе, определенным приложениям или носителям данных на предмет необычных шаблонов и посылают сигнал тревоги операторам SOC всякий раз, когда обнаруживается необычный доступ [19].

Для защиты от DDoS-атак на основе известных методов доступны алгоритмические решения со временем отклика менее миллисекунды. Обнаружение поведенческих аномалий на основе нейронных сетей опробовано для совершенно новых методов атаки. Здесь проблема снова заключается в том, что не каждая аномалия является атакой, и необходимы дополнительные анализы, чтобы распознать необычные, но регулярные действия [20].

В последнее время, хакерство превратилось из хакеров-одиночек в крупный криминальный рынок, где группы высококвалифицированных хакеров предлагают инструменты для всех видов кибератак [22]. Это, конечно, существенно усложняет идентификацию злоумышленников в киберпространстве. Для DDoS-атак это означает, что необходимо определить, кто арендовал конкретный ботнет для атаки. Для атак с утечкой данных существуют определенные методы идентификации злоумышленников:

· Отслеживание вредоносного ПО до его источника

· Отслеживание украденных данных до конечного получателя

· Анализ вредоносного кода

o IP-адреса, определенные в коде

o Информация об операционной системе, используемой для написания кода

o Лингвистический стиль или стиль кодирования

· Анализ темных веб-сообщений и досок объявлений

· Классические методы расследования, такие как тайные агенты, лазутчики

Таким образом, киберпреступность является серьёзной проблемой, нанося существенный ущерб экономике и безопасности. Можно с высокой долей уверенности утверждать, что в дальнейшем, с увеличением роли ИКТ данный ущерб будет возрастать

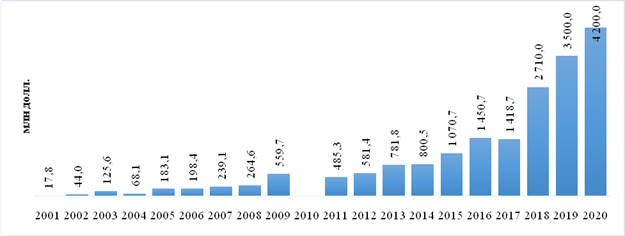

Результаты

Количество киберпреступления стремительно растет: темп прироста заражения вредоносными программами с 2009 г. по 2018 г. составил 6 454% [3]. Кроме того, кибератаки негативно сказываются на развитии как отдельных отраслей, так и всей мировой экономики в целом. Вследствие кибератак за последние несколько лет было утеряно около 1% мирового ВВП [16]. Только за 2020 г., когда самыми распространенными стали фишинговые атаки, сумма денежного ущерба, причиненного зарегистрированными киберпреступлениями, насчитывалась около 4 200 млн долл. только в США (Рис.2.).

Среднемировая стоимость утечки данных в 2019 г. составила 3,92 млн долл. [2]. Больше всего средств уходило на банковскую сферу (18,4 млн долл. в 2018 г.) [3], а в срезе объектов – на поддержку служб безопасности (64,3 млн долл. в 2020 г.), защиту инфраструктуры (17,5 млн долл.), оборудование сетевой безопасности (11,7 млн долл.), а также управление доступом в удостоверениях личностей, программное обучение для защиты потребителей, комплексное управление рисками и другие [4].

Рис. 2. Сумма денежного ущерба, причиненного зарегистрированными киберпреступлениями в США, в 2001–2020 гг.

Составлено авторами по: Cyber Crime & Security, Statista Research Department. Режим доступа: URL: https://www.statista.com/statistics/267132/total-damage-caused-by-by-cyber-crime-in-the-us/ (дата обращения: 03.08.2022)

Главными

объектами фишинговых атак в 1 квартале 2021 г. стали следующие

онлайн-направления: финансовые учреждения (24,9%), СМИ (23,6%), электронная

почта (19,6%), а также онлайн-платежи, электронная коммерция, логистика и

криптовалютные операции [5].

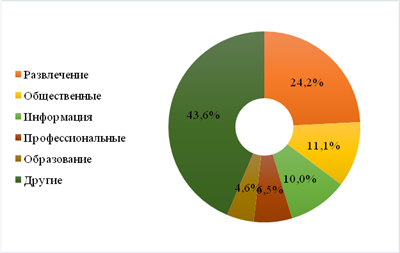

Больше всего инцидентов киберпреступлений с октября 2021 г. по ноябрь 2022 г.

произошло в сфере развлечений (24,2%). На втором месте у киберпреступников

оказалась сфера социальных услуг (11,1%), а третьим по популярности

направлением стали СМИ (10,0%) (Рис.3).

Главными

объектами фишинговых атак в 1 квартале 2021 г. стали следующие

онлайн-направления: финансовые учреждения (24,9%), СМИ (23,6%), электронная

почта (19,6%), а также онлайн-платежи, электронная коммерция, логистика и

криптовалютные операции [5].

Больше всего инцидентов киберпреступлений с октября 2021 г. по ноябрь 2022 г.

произошло в сфере развлечений (24,2%). На втором месте у киберпреступников

оказалась сфера социальных услуг (11,1%), а третьим по популярности

направлением стали СМИ (10,0%) (Рис.3).

Рис. 3. Глобальное число инцидентов кибербезопасности с ноября 2020 г. по октябрь 2021 г.

Составлено авторами по: Cyber Crime & Security, Statista Research Department. Режим доступа: URL: https://www.statista.com/statistics/194246/cyber-crime-incidents-victim-industry-size/ (дата обращения: 03.08.2022)

В 2021 г. уровень заражения программами-вымогателями значительно вырос из-за роста популярности онлайн-обучения и платформ для удаленной работы. Такие вредоносные ПО являются серьезной угрозой для всех организаций, в особенности для малого и среднего бизнеса.

Часто кибератаки имеют не только финансовые последствия. Подобные ситуации в компаниях могут пошатнуть доверие потребителей, испортив репутацию организации, а также значительно снизить стоимость ее акций. Стоит отметить, что организации подвергаются не только внешним, но и инсайдерским утечкам информации. В 2020 г. 88% организаций испытывают беспокойство касаемо подобных угроз [6].

Последствия воздействия программ-вымогателей могут быть шире, так как в них вовлечены национальные государства. Обычно целью таких программ является не получение финансовой выгоды, а уничтожение информации посредством вызова отвлекающих факторов.

Согласно исследованию поставщика решений в области ИБ Check Point Software Technologies, число кибератак в мире за 2021 г. увеличилось на 50% в сравнении с 2020 г. В среднем в 2021 г. глобальные затраты на устранение последствий подобного вида кибератак увеличились вдвое до 1,5 млн долл. [7], несмотря на незначительное увеличение количества заблокированных кибератак программ-вымогателей во 2 квартале 2021 г. на 1,8% по отношению к предыдущему году.

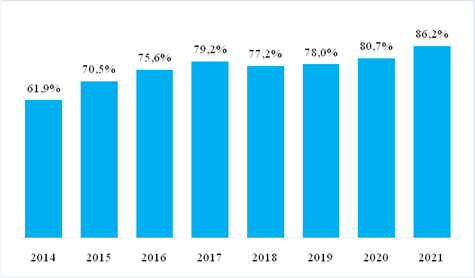

Рис.

3. Процент организаций, скомпрометированных хотя бы одной успешной атакой

Рис.

3. Процент организаций, скомпрометированных хотя бы одной успешной атакой

Составлено авторами по: CyberEdge Group 2021 Cyberthreat Defense Report

Вредоносные ПО стали сложнее и разнообразнее: за период март 2021 - февраль 2022 гг. было зафиксировано 153 млн (+5%) новых образцов вредоносных ПО [8]. 2021 г. также показал, что 57% организаций предпочитают платить выкуп за разблокировку собственных данных [9], от чего общая стоимость устранения последствий увеличивается, а киберпреступность продолжает разрушать информационное поле.

Острая проблема кибербезопасности осложняется тем, что к 2024 г. серьезную угрозу будет также представлять самообучающееся вредоносное ПО. Искусственный интеллект будет помогать злоумышленникам преодолевать построенные на менее интеллектуальных технологиях системы защиты [8]. Так в 2019 г. системами безопасности было обнаружено более 93,5% полиморфных вредоносных программ, способных самостоятельно изменять свой код. [10]

Прогнозируется, что к 2025 г. ущерб от киберпреступности в мире составит до 10,5 трлн долл. в год [7]. В 2022–2028 гг. мировой рынок кибербезопасности будет расти в среднем на 9,5% в год и достигнет 374,9 млрд долл. в 2028 г.

Эксперты информационной безопасности предполагают, что усложнившаяся геополитическая обстановка в 2022 г. является одной из причин роста активности злоумышленников.

Среди основных трендов 2022 года в сфере киберпреступлений можно выделить следующие:

- Бессерверная архитектура и использование облачных технологий (прогнозируется усиление атак по микросервисам);

- Дипфейки (технологии реалистичной подмены лица и мимики на фото и видео);

- Атаки по цепям поставок продукции;

- Распространение модели защиты Zero Trust для повторной аутентификации;

- Кроссфункциональные команды для настройки инфраструктуры и поддержи безопасности ее кодовой базы;

- Рост выплат киберпреступникам за утечку данных;

- NFT киберпреступления.

Заключение

Сегодня потребители становится все более зависимым от компьютеров, сетей и информации, что значительно повышает высок риск стать жертвой киберпреступлений. Каждую неделю мы слышим о новых атаках на конфиденциальность, целостность и доступность компьютерных систем.

Поскольку экономика все больше зависит от Интернета, она подвергается значительным угрозам, исходящим от киберпреступников. Акции торгуются через Интернет, банковские операции осуществляются через Интернет, покупки осуществляются с помощью кредитной карты через Интернет. Все случаи мошенничества в таких сделках влияют на финансовое состояние пострадавших компаний и, следовательно, на экономику.

Нарушения в работе международных финансовых рынков могут стать причиной дестабилизации мировой экономики. Современная экономика охватывает множество стран и часовых поясов. Такая взаимозависимость, что сбои в одном регионе мира будут иметь волновые последствия в других регионах. Следовательно, любое нарушение работы этих систем вызовет ударные волны за пределы рынка, который является источником проблемы.

Производительность и бесперебойные бизнес-процессы тоже под угрозой. Атаки червей, вирусов отнимают у пользователя продуктивное время: сбои в работе оборудования, недоступность серверов, блокировка сетей.

Кроме того, опасения пользователей по поводу возможного мошенничества не позволяют части онлайн-пользователей совершать покупки. Значительная часть доходов от электронной коммерции теряется из-за колебаний, сомнений и беспокойства покупателей [2]. Подобные проблем с доверием потребителей могут иметь серьезные последствия и требуют более подробного рассмотрения.

По мере изменения характеристик нарушений безопасности компании постоянно проводят переоценку своей информационной среды (ИС) на наличие угроз. При этом оценка финансовых потерь от возможного нарушения безопасности ИС является сложным этапом по следующим причинам. Во-первых, многие организации не хотят оценивать финансовые потери из-за потенциальных нарушений безопасности в процессе оценки [9]. Во-вторых, не во всех компаниях ведется учет нарушениях безопасности. Кроме того, компании могут опасаться негативных финансовых последствий публичного раскрытия информации о нарушениях в информационной безопасности. Новости об утечках данных или фактах свершившихся кибер атак в публичных компаниях, рассматриваются как негативный фактор, и влекут за собой снижение стоимости акций [6;14].

Не стоит забывать и о том, что проблемы кибербезопасности затрагивают не только экономическую жизнь. Современные вооруженные силы, а также объекты критической инфраструктуры сильно зависят от информационных технологий.

Информационное оружие отличает низкая стоимость, доступность и крайне высокая эффективность. Злоумышленники могут легко распространять вредоносное ПО, вызывая сбои в работе сетей, а также кражу информацию. И то, и другое приводит как к крупному финансовому ущербу, так и политическим проблемам.

Наиболее опасные проблемы связаны с киберфизическими системами, поскольку они позволяют осуществлять террористические атаки на критически важные объекты инфраструктуры или промышленные производственные объекты, а также вести полноценную кибервойну. Барьер для такого рода атак намного ниже, когда они осуществляются через Интернет.

Международные подходы к укреплению доверия демонстрируют определенный успех, но процесс, начатый ООН, в итоге потерпел неудачу из-за различных приоритетов для развитых и развивающихся стран. Учитывая опасности, связанные с кибертерроризмом и кибервойной, усиление мер укрепления доверия между странами выглядит наиболее многообещающим и крайне необходимым подходом к нынешним угрозам кибербезопасности.

[1] Finances Online. Important Cybercrime Statistics: 2021/2022 Data Analysis & Projections. Режим доступа: URL:

https://financesonline.com/cybercrime-statistics/ (дата обращения: 12.04.2022)

[2] Cybersecurity Trend Report. Purplesec. Режим доступа: URL: https://purplesec.us/resources/cyber-security-statistics/#General (дата обращения: 24.07.2022)

[3] Cybercrime Review. Режим доступа: URL: https://cybercrimereview.com/cyber-crime-statistics-2019/ (дата обращения: 24.07.2022)

[4] Embroker. 2022 Cyberstatisticks and trends. Режим доступа: URL: https://www.embroker.com/blog/cyber-attack-statistics/ (дата обращения: 24.07.2022)

[5]Cyber Crime & Security, Statista Research Department. Режим доступа: URL: https://www.statista.com/statistics/266161/websites-most-affected-by-phishing/ (дата обращения: 03.08.2022)

[6] Insider Threat. ENISA Threat Landscape. Режим доступа. URL: https://www.enisa.europa.eu/topics/threat-risk-management/threats-and-trends/etl-review-folder/etl-2020-insider-threat (дата обращения: 12.09.2022)

[7] Sophos The State of Ransomware 2021. Режим доступа. URL https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx (дата обращения: 12.09.2022)

[8] AV Test. The independent IT-Security Institute. Режим доступа. URL: https://www.av-test.org/en/statistics/malware/ (дата обращения: 15.05.2022)

[9] Cyberthreat Defense Report. Cyberedge group. Режим доступа. URL: https://www.isc2.org/-/media/ISC2/Research/Cyberthreat-Defense-Report/2021/CyberEdge-2021-CDR-Report-v10--ISC2-Edition.ashx (дата обращения: 15.05.2022)

[10] Отчет об угрозах Webroot, 2020 год. Режим доступа. URL https://mypage.webroot.com/rs/557-FSI-195/images/2020%20Webroot%20Threat%20Report_US_FINAL.pdf (дата обращения: 15.05.2022)

Источники:

2. Apau R., Koranteng F. N. Impact of Cybercrime and Trust on the Use of E-Commerce Technologies: An Application of the Theory of Planned Behavior // International Journal of Cyber Criminology. – 2019. – № 13(2).

3. Buil-Gil D., Miró-Llinares F., Moneva A., Kemp S., Díaz-Castaño N. Cybercrime and shifts in opportunities during COVID-19: a preliminary analysis in the UK // European Societies. – 2021. – № 23. – p. 47-59.

4. Burton J., Lain C. Desecuritising cybersecurity: towards a societal approach // Journal of Cyber Policy. – 2020. – № 5(3). – p. 449-470.

5. Demartini M., Evans S., Tonelli F. Digitalization technologies for industrial sustainability // Procedia manufacturing. – 2019. – № 33. – p. 264-271.

6. Gatzlaff K. M., McCullough K. A. The effect of data breaches on shareholder wealth // Risk Management and Insurance Review. – 2010. – № 13(1). – p. 61-83.

7. Hawdon J. Cybercrime: Victimization, perpetration, and techniques // American Journal of Criminal Justice. – 2021. – № 46(6). – p. 837-842.

8. Hoanca B., Mock K. J. Artificial intelligence-based cybercrime // Encyclopedia of criminal activities and the deep web. – 2020. – p. 36-51.

9. Kshetri N. The global cybercrime industry: economic, institutional and strategic perspectives // Springer Science & Business Media. – 2010.

10. Leiner B. M., Cerf V. G., Clark D. D., Kahn R. E., Kleinrock L., Lynch D. C., Wolff S. A brief history of the Internet // ACM SIGCOMM Computer Communication Review. – 2009. – № 39(5). – p. 22-31.

11. McLaughlin S., Konstantinou C., Wang X., Davi L., Sadeghi A. R., Maniatakos M., Karri R. The cybersecurity landscape in industrial control systems // Proceedings of the IEEE. – 2016. – № 104(5). – p. 1039-1057.

12. Rosenzweig R. Wizards, bureaucrats, warriors, and hackers: Writing the history of the Internet // The American Historical Review. – 1998. – № 103(5). – p. 1530-1552.

13. Sabillon R., Cavaller V., Cano J., Serra-Ruiz J. Cybercriminals, cyberattacks and cybercrime // In 2016 IEEE International Conference on Cybercrime and Computer Forensic (ICCCF). 2016. – p. 1-9.

14. Schatz D., Bashroush R. The impact of repeated data breach events on organisations’ market value // Information & Computer Security. – 2016.

15. Shackelford S. J., Craig A. N. Beyond the new digital divide: Analyzing the evolving role of national governments in internet governance and enhancing cybersecurity // Stan. J. Int'l L. – 2004. – № 50. – p. 119.

16. Sviatun O., Goncharuk O., Chernysh R., Kuzmenko O., Kozych I. Combating cybercrime: economic and legal aspects // WSEAS Transactions on Business and Economics. – 2021. – № 18. – p. 751-762.

17. Tomšů M. Cybersecurity as a New Type of Security and Its New Perception // In 2021 International Conference on Military Technologies (ICMT). 2021. – p. 1-7.

18. Warner M. Cybersecurity: A pre-history // Intelligence and National Security. – 2012. – № 27(5). – p. 781-799.

19. Бегаев А. Н., Кашин С. В., Маркевич Н. А., Марченко А. А. Выявление уязвимостей и недекларированных возможностей в программном обеспечении. - СПб.: Университет ИТМО, 2020.

20. Борисенко К. А., Бекенева Я. А., Шипилов Н. Н., Шоров А. В. Система имитационного моделирования для разработки и тестирования методов защиты от DDoS-атак с возможностью подключения реальных узлов // Безопасность информационных технологий. – 2015. – № 22. – c. 1-7.

21. Коноваленко С. А., Королев И. Д. Выявление уязвимостей информационных систем // Инновации в науке. – 2016. – № 9. – c. 12-20.

22. Скородумова О. Б. Хакеры как феномен информационного пространства // Социологические исследования. – 2004. – № 2. – c. 70-79.

Страница обновлена: 15.01.2026 в 14:12:08

Download PDF | Downloads: 53 | Citations: 1

Cyber threats: the uncertainty factor of the digital economy

Reshetnikova M.S., Pugacheva I.A., Popov V.V.Journal paper

Creative Economy

Volume 16, Number 11 (November 2022)

Abstract:

In the era of Industry 4.0, cybercrime has become one of the most urgent problems of mankind, affecting all areas of the economy and society. Today, computing resources, software and communications are integrated into all types of industry and are closely linked to the Internet. There is an urgent need to consider the damage that attacks can cause, as well as the difficulty or ease with which these attacks can be performed. The article analyzes modern forms of threats to information security at the micro and macrolevels and identifies measures to counter them. It was revealed that the number of cyber crimes is growing rapidly. Cyber attacks have a negative impact on the development of both individual industries and the entire world economy as a whole. At the same time, the assessment of financial losses from a possible violation of the information system security is difficult.

Acknowledgements. The article was prepared with the financial support of the PFUR Faculty of Economics, project No. 060326-0-000.

Keywords: cyber security, Internet, cyber threats, cyber attacks

Funding:

JEL-classification: L86, O31, O33, M15

References:

Abhishta A., van Heeswijk W., Junger M., Nieuwenhuis L. J., Joosten R. (2020). Why would we get attacked? An analysis of attacker's aims behind DDoS attacks J. Wirel. Mob. Networks Ubiquitous Comput. Dependable Appl. (11(2)). 3-22.

Apau R., Koranteng F. N. (2019). Impact of Cybercrime and Trust on the Use of E-Commerce Technologies: An Application of the Theory of Planned Behavior International Journal of Cyber Criminology. (13(2)).

Begaev A. N., Kashin S. V., Markevich N. A., Marchenko A. A. (2020). Vyyavlenie uyazvimostey i nedeklarirovannyh vozmozhnostey v programmnom obespechenii [Identification of vulnerabilities and undeclared features in software] (in Russian).

Borisenko K. A., Bekeneva Ya. A., Shipilov N. N., Shorov A. V. (2015). Sistema imitatsionnogo modelirovaniya dlya razrabotki i testirovaniya metodov zashchity ot DDoS-atak s vozmozhnostyu podklyucheniya realnyh uzlov [The simulation system for developing and testing protection methods against DDoS-attacks with the ability to connect the real nodes]. Bezopasnost informatsionnyh tekhnologiy. (22). 1-7. (in Russian).

Buil-Gil D., Miró-Llinares F., Moneva A., Kemp S., Díaz-Castaño N. (2021). Cybercrime and shifts in opportunities during COVID-19: a preliminary analysis in the UK European Societies. (23). 47-59.

Burton J., Lain C. (2020). Desecuritising cybersecurity: towards a societal approach Journal of Cyber Policy. (5(3)). 449-470.

Demartini M., Evans S., Tonelli F. (2019). Digitalization technologies for industrial sustainability Procedia manufacturing. (33). 264-271.

Gatzlaff K. M., McCullough K. A. (2010). The effect of data breaches on shareholder wealth Risk Management and Insurance Review. (13(1)). 61-83.

Hawdon J. (2021). Cybercrime: Victimization, perpetration, and techniques American Journal of Criminal Justice. (46(6)). 837-842.

Hoanca B., Mock K. J. (2020). Artificial intelligence-based cybercrime Encyclopedia of criminal activities and the deep web. 36-51.

Konovalenko S. A., Korolev I. D. (2016). Vyyavlenie uyazvimostey informatsionnyh sistem [Identification of information systems vulnerabilities]. Innovatsii v nauke. (9). 12-20. (in Russian).

Kshetri N. (2010). The global cybercrime industry: economic, institutional and strategic perspectives Springer Science & Business Media.

Leiner B. M., Cerf V. G., Clark D. D., Kahn R. E., Kleinrock L., Lynch D. C., Wolff S. (2009). A brief history of the Internet ACM SIGCOMM Computer Communication Review. (39(5)). 22-31.

McLaughlin S., Konstantinou C., Wang X., Davi L., Sadeghi A. R., Maniatakos M., Karri R. (2016). The cybersecurity landscape in industrial control systems Proceedings of the IEEE. (104(5)). 1039-1057.

Rosenzweig R. (1998). Wizards, bureaucrats, warriors, and hackers: Writing the history of the Internet The American Historical Review. (103(5)). 1530-1552.

Sabillon R., Cavaller V., Cano J., Serra-Ruiz J. (2016). Cybercriminals, cyberattacks and cybercrime In 2016 IEEE International Conference on Cybercrime and Computer Forensic (ICCCF). 1-9.

Schatz D., Bashroush R. (2016). The impact of repeated data breach events on organisations’ market value Information & Computer Security.

Shackelford S. J., Craig A. N. (2004). Beyond the new digital divide: Analyzing the evolving role of national governments in internet governance and enhancing cybersecurity Stan. J. Int'l L. (50). 119.

Skorodumova O. B. (2004). Khakery kak fenomen informatsionnogo prostranstva [Hackers as info-space phenomenon]. Sociological Studies (Sotsiologicheskie Issledovaniia). (2). 70-79. (in Russian).

Sviatun O., Goncharuk O., Chernysh R., Kuzmenko O., Kozych I. (2021). Combating cybercrime: economic and legal aspects WSEAS Transactions on Business and Economics. (18). 751-762.

Tomšů M. (2021). Cybersecurity as a New Type of Security and Its New Perception In 2021 International Conference on Military Technologies (ICMT). 1-7.

Warner M. (2012). Cybersecurity: A pre-history Intelligence and National Security. (27(5)). 781-799.