Технология проектирования модели разрушений интеллектуального агента безопасности автономии на основе классификаторов деструктивных событий цифрового пространства

Авдийский В.И.1![]() , Иванов А.В., Царегородцев А.В.

, Иванов А.В., Царегородцев А.В.

1 Финансовый университет при Правительстве Российской Федерации, ,

Скачать PDF | Загрузок: 45 | Цитирований: 1

Статья в журнале

Экономика высокотехнологичных производств (РИНЦ, ВАК)

опубликовать статью | оформить подписку

Том 5, Номер 2 (Апрель-июнь 2024)

Эта статья проиндексирована РИНЦ, см. https://elibrary.ru/item.asp?id=69185886

Цитирований: 1 по состоянию на 15.09.2025

Аннотация:

В статье исследуются проблемы цифрового пространства, заключающиеся в том, что с одной стороны цифровизация способствует оптимизации процессов сбора, обработки, передачи информации и принятия по ней соответствующих управленческих решений, с другой стороны наблюдается рост разрушающих деструктивных событий в цифровом пространстве. Новизна статьи заключается в разработке классификаторов деструктивных событий цифрового пространства и проектировании модели разрушений интеллектуального агента безопасности автономии. По результатам исследования сформулированы рекомендации органам государственной власти по внедрению модели разрушений интеллектуального агента безопасности автономии на основе инструментов искусственного интеллекта (ИИ) для защиты от DDoS атак, а также внедрения программно-аппаратных средств защиты, разработки стандартов классификации деструктивных событий цифрового пространства.

Ключевые слова: деструктивные события, деструктивные события цифрового пространства, классификаторы деструктивных событий цифрового пространства, специальные классификаторы деструктивных событий в области киберугроз, модель разрушений интеллектуального агента безопасности автономии

JEL-классификация: D58,L80, L86

Введение. В настоящее время в цифровом пространстве сложилось противоречие, которое заключается в том, что с одной стороны цифровизация способствует оптимизации процессов сбора, обработки и передачи информации, с другой наблюдается рост в нем разрушающих деструктивных событий. Данное противоречие является следствием ряда проблем в области классификаторов деструктивных событий цифрового пространства. Например, классификаторы могут ошибочно идентифицировать деструктивные события или пропускать их, что оказывает существенное влияние на информационную безопасность. Разработка классификаторов деструктивных событий требует большого объема данных таких событий, их интеграции, типизации, нормализации. Классификаторы не способны адаптироваться к новым типам деструктивных событий, что может привести к неэффективной защите информации. Вышеназванные обстоятельства востребовали не только актуальность, но и новизну исследования проблем, связанных с разработкой классификаторов деструктивных событий цифрового пространства, а также технологии проектирования модели разрушений интеллектуального агента безопасности автономии.

Основная часть. Проблеме исследования деструктивных событий цифрового пространства посвящены следующие научные работы. Например, вопросы защиты корпоративных информационных систем от комплексных деструктивных воздействий раскрываются в работе Левонского Д.К. [1]. Рабчевский А.Н. исследовал методы и алгоритмы поддержки принятия решений по противодействию деструктивным воздействиям в социальных сетях [2]. Вышеназванные авторы рассматривали принципы регулирования распространения и влияния деструктивной информации на общество, но не предложили возможные технологии проектирования модели разрушений интеллектуального агента безопасности автономии на основе классификаторов деструктивных событий цифрового пространства.

На наш взгляд, под классификатором следует понимать совокупность методов, позволяющие выделить категории в соответствии с их признаками. Исходя из данной интерпретации понятия «классификатор» можно полагать, что классификаторы деструктивных событий представляют собой методы, используемые для анализа и классификации различных видов деструктивных событий. Поэтому, основанием для подобной классификации деструктивных событий являются следующие их группы:

Первая группа. Классификаторы общих признаков деструктивных событий: формальные и неформальные, законодательные, административные, нормативные, организационные нормы (стандарты, регламенты). Вторая группа. Процессные классификаторы деструктивных событий (определение характера угрозы, выявление целей атак, методы проведения атак, последствия и источники атак). Третья группа. Классификаторы в области информационной безопасности (по видам, уровням и методам защиты). [3]. Четвертая группа. Классификаторы в области автоматизированных систем [4] (системы с высокой степенью конфиденциальности, системы с высокой степенью целостности, системы с высокой степенью авторизации). (рис.1).

Рисунок 1 - Основания для классификации деструктивных событий

Предложенные основания для выделения групп классификаторов деструктивных событий позволяют выделить их обобщенные классификаторы: классификаторы деструктивных событий в области информационной безопасности и классификаторы деструктивных событий в сфере кибербезопасности. К числу деструктивных событий в сфере информационной безопасности следует отнести нарушение конфиденциальности, целостности и доступности информации. В то же время, классификаторы деструктивных событий в области кибербезопасности включают видовые признаки - тип атаки, последствия атаки, цель атаки, методы атаки, источник угрозы, частота и масштаб атаки на критическую инфраструктуру.

Целью злоумышленников может быть получение конфиденциальной информации, финансовая выгода, повреждение репутации организации или нарушение нормального функционирования системы с применением следующих деструктивных способов (применение вирусов и вредоносного программного обеспечения, хакерские атаки и фишинг, DDoS-атаки и кибершпионаж).

По результатам анализа классификаторов деструктивных событий цифрового пространства выявлены типы подобных нарушителей.

1. Нарушители, обладающие базовыми возможностями. Данные нарушители обладают следующими характеристики: имеют возможность при реализации угроз безопасности информации использовать только известные уязвимости, скрипты и инструменты; обладают базовыми компьютерными знаниями и навыками на уровне пользователя; имеют возможность реализации угроз за счет физических воздействий на технические средства обработки и хранения информации. К числу таких нарушителей относятся: физические лица (хакеры); лица, обеспечивающие поставку программных, программно-аппаратных средств и систем; авторизованные пользователи систем и сетей, а также бывшие работники (пользователи).

2. Нарушители, обладающие повышенными возможностями: имеют возможность использовать средства реализации угроз (инструменты), владеют фреймворками и наборами средств, инструментов для реализации угроз безопасности информации и использования уязвимостей; обладают практическими знаниями о функционировании систем и сетей, операционных систем, а также имеют знания защитных механизмов, применяемых в программном обеспечении, программно-аппаратных средствах. К таким нарушителям относятся: преступные группы; конкурирующие организации; поставщики вычислительных услуг; лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и иных видов работ; системные администраторы и администраторы безопасности.

3. Нарушители, обладающие высокими возможностями: имеют возможность получения доступа к исходному коду встраиваемого программного обеспечения аппаратных платформ, системного и прикладного программного обеспечения, телекоммуникационного оборудования и других программно-аппаратных средств для получения сведений об уязвимостях «нулевого дня»; имеют возможность внедрения программных (программно-аппаратных) закладок или уязвимостей на различных этапах поставки программного обеспечения или программно-аппаратных средств; обладают исключительными знаниями и практическими навыками о конкретных защитных механизмах, применяемых в программном обеспечении, программно-аппаратных средствах атакуемых систем и сетей. К таким нарушителям относятся: террористические, экстремистские группировки, а также разработчики программных, программно-аппаратных средств.

По результатам исследования, нами были выявлены существующие в Российской Федерации следующие классификаторы деструктивных событий:

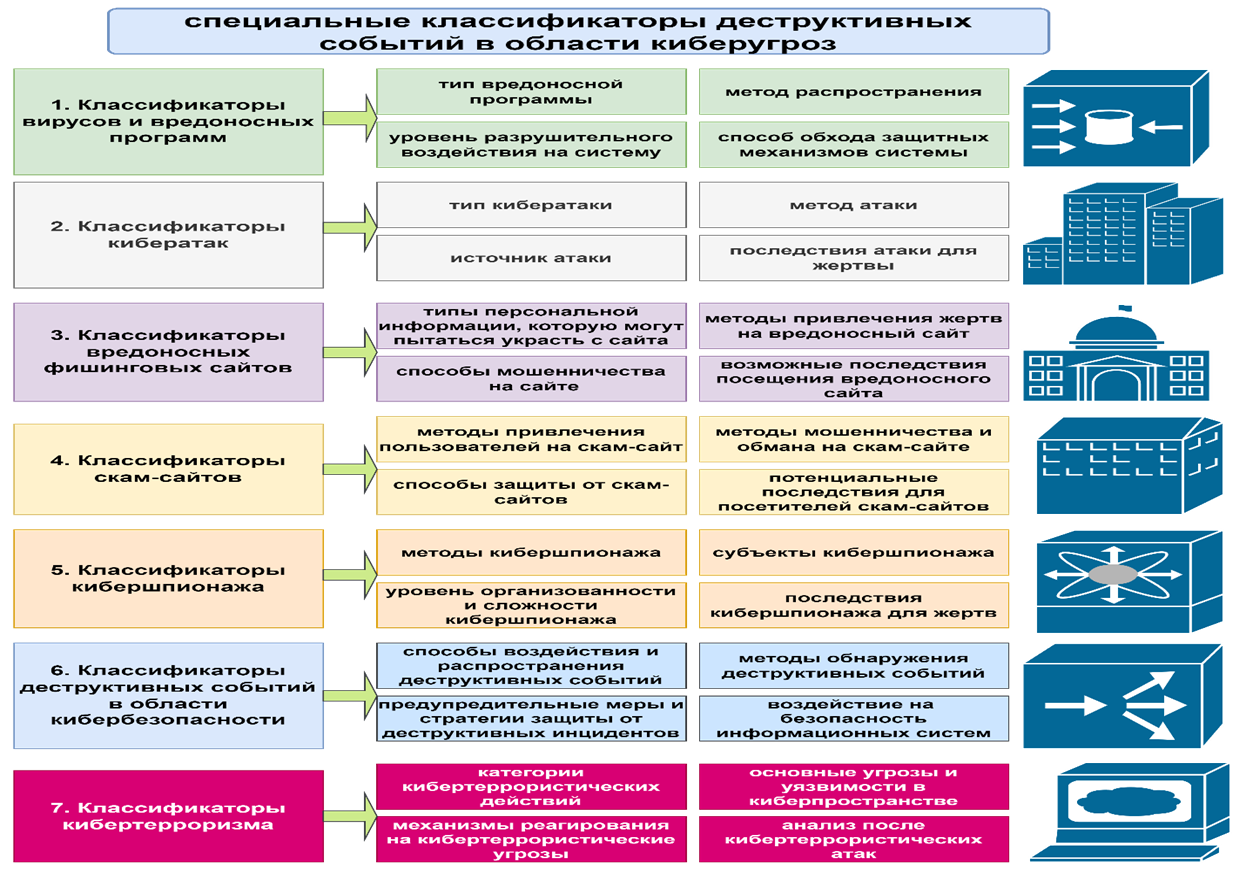

Классификатор «Список угроз информационной безопасности» [1] в котором предоставлен систематизированный список угроз информационной безопасности с описанием их характеристик, особенностей и требований к защите. Классификатор угроз информационной безопасности [2] определяет различные типы информационных угроз, такие как хакерские атаки, распространение вредоносного программного обеспечения, кибершпионаж и другие [5]. Классификатор атак и инцидентов информационной безопасности [3] описывает различные виды атак и инцидентов в цифровом пространстве. Он включает такие типы атак, как фишинг, DOS-атаки, перехват трафика, компрометация систем и другие. Классификатор информационных технологий, применяемых при организации работ по обеспечению информационной безопасности, разработанный Федеральной службой по техническому и экспортному контролю (ФСТЭК) России, который определяет информационные технологии, используемые при обеспечении информационной безопасности. [4] Национальный классификатор угроз информационной безопасности, разработанный ФСБ России и определяющий различные типы угроз информационной безопасности, включая информацию о методах атак, уязвимостях систем, инцидентах и технических мерах обеспечения безопасности информации [6,7]. Специальные классификаторы деструктивных событий в области киберугроз [8], к их числу относятся:

Классификаторы вирусов и вредоносных программ (тип вредоносной программы, метод распространения, способ маскировки, способ обхода защитных механизмов, системы антивирусного программного обеспечения). Классификаторы кибератак (тип кибератаки, (DDoS-атака, SQL-инъекция, фишинг, средства и методы обнаружения и предотвращения данного типа атак). Классификаторы вредоносных фишинговых сайтов (URL вредоносного сайта, методы привлечения жертв на вредоносный сайт). Классификаторы скам-сайтов (методы привлечения пользователей на скам-сайт, методы мошенничества и обмана, потенциальные последствия для посетителей скам-сайтов). Классификаторы кибершпионажа (субъекты, объекты, цели и методы обнаружения и противодействия кибершпионажу). Классификаторы деструктивных событий в области кибербезопасности (способы воздействия и распространения деструктивных событий, методы обнаружения деструктивных событий и реагирования на них, воздействие деструктивных событий на работоспособность и безопасность информационных систем). Классификаторы кибертерроризма (категории кибертеррористических действий, методы и техники кибертеррористических атак, основные угрозы и уязвимости в киберпространстве, системы защиты от кибертерроризма, механизмы реагирования на кибертеррористические угрозы.

В общем виде специальные классификаторы деструктивных событий в области киберугроз представлены на рис. 2.

Рисунок 2 - Специальные классификаторы деструктивных событий в области киберугроз

По результатам исследования выявлены некоторые недостатки существующих классификаторов деструктивных событий в России. К их числу можно отнести - отсутствие единого классификатор деструктивных событий, классификаторы не в полной мере предусматривают все возможные типы атак, что может привести к неправильному анализу инцидентов, существующие классификаторы не всегда обновляются вовремя, некоторые классификаторы могут предоставлять только общую информацию о деструктивных событиях, не уточняя, например, тип используемой уязвимости, многие классификаторы не поддерживают автоматизированный сбор и обработку данных.

На наш взгляд, проведенная нами систематизация классификаторов деструктивных событий в цифровом пространстве позволит обеспечить их стандартизацию по следующим процессам - классификация сбора и обмена информацией между различными организациями и учреждениями, систематизация деструктивных событий по определенным параметрам, координация действий по предотвращению и реагированию на деструктивные события и выработке стратегии информационной безопасности.

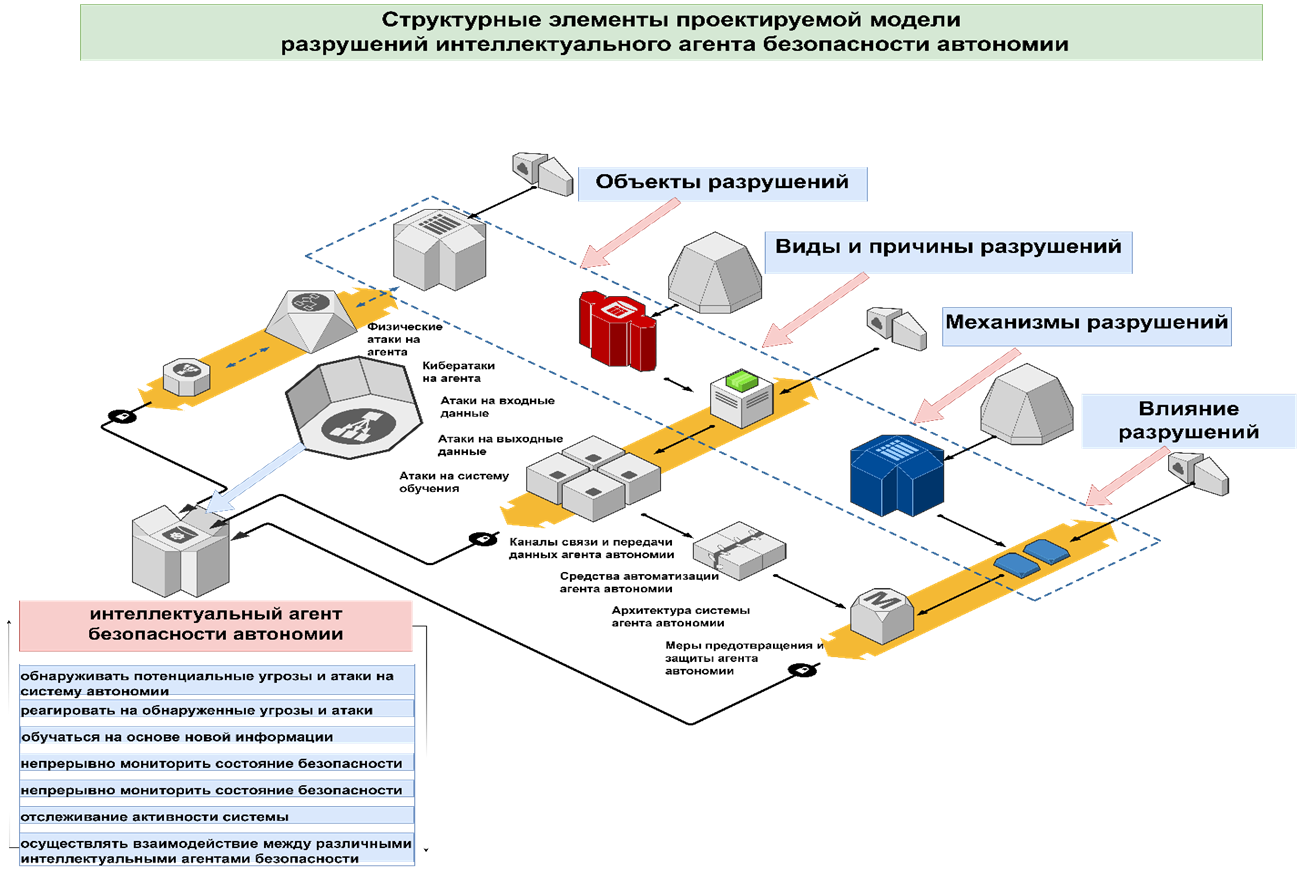

Предлагается процедура применения разработанных нами классификаторов деструктивных событий цифрового пространства при проектировании модели разрушений интеллектуального агента безопасности автономии. Данная модель предполагает анализ безопасности агентов в различных сценариях, таких как физические атаки, кибератаки, атаки на входные данные и выходные данные системы, а также атаки на систему обучения и принятия решений. Структурные элементы проектируемой модели разрушений интеллектуального агента безопасности автономии представлены на рис. 3.

Рисунок. 3 - Структурные элементы проектируемой модели разрушений интеллектуального агента безопасности автономии

Рассмотрим структурные элементы модели разрушений интеллектуального агента безопасности автономии (далее модель). Важнейшим элементом модели является интеллектуальный агент безопасности автономии (далее агент), который должен - обнаруживать потенциальные угрозы и атаки на систему автономии, реагировать на обнаруженные угрозы и атаки, обучаться на основе новой информации и адаптироваться к изменяющемуся цифровому пространству, непрерывно мониторить состояние безопасности и предоставлять отчеты о результатах своей работы, осуществлять взаимодействие между различными интеллектуальными агентами безопасности.

Объект разрушения модели - часть интеллектуального агента, которая может быть подвержена разрушению. Например, это может быть модуль сбора, обработки и интерпретации данных, модуль принятия решений, в котором агент анализирует собранные данные и решает, какие действия следует предпринять, модуль связи со внешними системами, отвечающий за обмен данными и коммуникацию с другими. Виды разрушений модели включают следующие характеристики: электронные атаки - атаки на электронные системы агента, такие как взлом или перехват сигналов, алгоритмические атаки - изменение или нарушение работы алгоритмов, используемых агентом для принятия решений. Причины разрушений, которые могут привести к возникновению разрушений. Например, это может быть недостаточная безопасность системы, ошибки в проектировании и разработке. Механизмы разрушений - способы, каким образом разрушения могут произойти в интеллектуальном агенте безопасности автономии. Например, это может быть эксплойт уязвимости, внедрение вредоносного программного обеспечения. Влияние разрушений имеет следующие признаки - агент может проводить серию атак, чтобы определить наиболее уязвимые места и слабости в системе, утечка конфиденциальных данных (хранящимся в системе автономии), нарушение целостности в результате чего агент может быть перепрограммирован, снижение защиты, при которой, агент безопасности может потерять способность обнаруживать новые угрозы и эффективно реагировать на внешние угрозы.

Физические атаки на агента приводят к разрушению или повреждению механических частей интеллектуального агента, кроме того, физическое вмешательство в функционирование агента проявляется в создании опасных условий для его работы (манипулирование его датчиками). Кибератаки на агента проводятся с применением методов внедрения вирусов и вредоносного ПО для отключения или взлома системы безопасности. К числу атак на входные данные относятся - внедрение некорректных данных во входные данные для вызова нежелательного поведения агента. Признаками атаки на выходные данные являются - вывод ложной или искаженной информации о состоянии безопасности, внедрение аномальных или вредоносных действий в реакции на полученные выходные данные. Методами атаки на систему обучения автономного агента являются - внедрение ошибочных или ложных данных для искажения процесса обучения, отказ в обучении путем блокировки доступа к обучающим данным или изменения параметров обучения. Каналы связи и передачи данных агента автономии обеспечивают передачу информации между различными его компонентами, а также между агентом и операторами системы безопасности. Средства автоматизации агента автономии включают программное и аппаратное обеспечение для автоматизации процессов мониторинга, анализа и принятия решений. К таким средствам относятся: автоматизированные системы мониторинга и контроля, автоматическое обновление программного обеспечения и баз данных для поддержания актуальности и защиты от уязвимостей. В архитектуру системы агента входят: процессор и вычислительные ресурсы, обрабатывающие собранные данные, модуль принятия решений, который на основе полученных данных и обучения принимает автономные решения в реальном времени, модуль управления и выполнения задач - координирует действия агента, взаимодействует с другими системами, управляет процессами выполнения задач. Меры защиты агента автономии - средства и методы, которые могут быть реализованы для предотвращения разрушений и защиты интеллектуального агента безопасности автономии. Например, это может быть использование шифрования данных, многоуровневая аутентификация или резервное копирование системы.

В качестве инструментов работоспособности и функционирования предлагаемой модели являются:

1. Инструменты кодирования и шифрования данных, такие как: криптографические алгоритмы, криптографические ключи, которые используются для кодирования и декодирования данных; шифровальные устройства - аппаратные устройства, специально разработанные для шифрования и дешифрования данных; токены безопасности - хранят и генерируют криптографические ключи и предоставляют доступ к защищенным системам; системы аутентификации, используемые для проверки подлинности пользователей перед предоставлением доступа к защищенным данным.

2. Инструменты доступа, основанные на применении программно-аппаратных средств защиты: система управления доступом (СУД) позволяет определить и настроить права доступа, аутентифицировать пользователей и контролировать их активности; брендмауэры, которые могут устанавливать правила доступа на основе IP-адресов, портов и других параметров, что позволяет ограничить доступ к ресурсам сети; прокси-серверы - могут применять правила доступа для фильтрации и блокировки определенного типа трафика или проверки прав доступа пользователей; система идентификации и аутентификации - программные и аппаратные средства, которые проверяют личность и подлинность пользователей перед предоставлением им доступа к информационным ресурсам.

3. Инструменты аудита безопасности помогают выявить уязвимости и возможные слабые места в модели. Для аудита безопасности информации применяются следующие программно-аппаратные средства защиты: системы журналирования - программные и аппаратные системы записывают события и активности системы; мониторинг систем, который основан на применении средств для наблюдения за активностью системы, а также для обнаружения аномального поведения или вторжений; система обнаружения вторжений (СОВ)- программно-аппаратные средства, которые мониторят сетевой трафик и системные журналы для обнаружения атак, эксплойтов и других форм вторжений в компьютерные системы.

4. Инструменты резервного копирования и восстановления данных, такие как: серверы резервного копирования (обеспечивают автоматизированный процесс создания и сохранения копий данных с определенной периодичностью), хранилища данных - устройства или системы, предназначенные для хранения резервных копий, облачные системы хранения данных - вариант резервного копирования, при котором данные сохраняются на удаленных серверах через интернет, резервное копирование на внешние накопители.

5. Инструменты мониторинга и реагирования на инциденты, такие как: SIEM (система управления информационной безопасностью и событиями) - программно-аппаратная система, которая собирает, анализирует и реагирует на данные безопасности и событий из различных источников, таких как журналы аудита, системы обнаружения вторжений, межсетевые экраны и другие системы безопасности.

6. Инструменты IDS (системы обнаружения вторжений), которые контролируют сетевой трафик на наличие аномалий или подозрительных активностей, используя сигнатуры или другие методы анализа; IPS (системы предотвращения вторжений) - могут автоматически реагировать на обнаруженные угрозы и блокировать соответствующий трафик с помощью маршрутизации или других подобных методов.

Внедрение инструментов в модель разрушений интеллектуального агента безопасности автономии в органах государственной власти включает:

1. Внедрение в модель разрушений интеллектуального агента безопасности автономии инструментов искусственного интеллекта (ИИ), к числу которых относятся: защита от атак отказа в обслуживании (DDoS); мониторинг трафика на уровне приложений (WAF); мониторинг сетевого трафика с выявлением и противодействием атакам (IDS/IPS, DLP); анализ фишинговых атак и мошенничества; модуль DLP-системы может анализировать аккумулированные в ИБ-системах большие данные и на их основе прогнозировать информационные риски; сервисы GreatHorn способны обнаруживать новые кампании фишинговых рассылок и после идентификации такие сообщения могут быть автоматически удалены из всех почтовых ящиков, куда они были доставлены или перемещены на карантин.

2. Применение инструментов распределенного реестра (Блокчейн), так как криптографически подписанные транзакции сгруппированы в блоки для формирования реестра, кроме того, реестр защищен от несанкционированного доступа и обладает свойством неотказуемости т.к. каждый блок криптографически связан к предыдущей записью после соответствующей проверки. Каждый блок содержит криптографическую ссылку на предыдущий блок, которая может быть изменена только с одобрения сетевых узлов, а пользователь может расшифровать эти данные, используя свою систему ключей, которая является эксклюзивной только для него.

3. Внедрение в модель разрушений интеллектуального агента безопасности автономии методологии анализа корреляции данных о деструктивных событиях, включающей следующую последовательность: нормализация (приведение собираемых данных к единому формату); анонимизация (преобразование данных с целью исключения их нежелательного разглашения); фильтрация (отсеивание дублируемых, малозначительных или бесполезных данных); агрегация (получение новых данных с использованием различных функций агрегирования); нахождение закономерностей (выявление зависимостей, в том числе скрытых, между событиями безопасности); корреляция (определение взаимосвязей между событиями и их группами); ранжирование (оценка результатов корреляции по определенным признакам); приоритезация (вычисление степени важности результатов процесса корреляции).

4. Совершенствование инструментов обнаружения и предотвращения атак в модели разрушений интеллектуального агента безопасности автономии. Программно-аппаратные средства защиты для предотвращения атак в органах государственной власти России могут включать в себя: блокировщики атак (Attack Blockers) - устройства, которые обнаруживают и блокируют попытки несанкционированного доступа и атаки на сетевом уровне; системы автоматизированного мониторинга безопасности (Security Information and Event Management, SIEM) - системы, которые собирают, анализируют и коррелируют информацию о событиях в сети для обнаружения потенциальных угроз; системы защиты от вредоносных программ (Malware Protection Systems) - программно-апаратные средства, предназначенные для обнаружения и блокировки вредоносных программ, включая антивирусные и антишпионские механизмы; системы обнаружения вторжений (Intrusion Detection Systems, IDS) - программные и аппаратные средства, предназначенные для обнаружения и предотвращения несанкционированного доступа к компьютерным системам и сетям; системы контроля доступа (Access Control Systems) - программные и аппаратные средства, обеспечивающие контроль доступа пользователей к информационным ресурсам и услугам на основе установленных политик безопасности.

5. Внедрение инструментов мониторинга и анализа безопасности в модели разрушений интеллектуального агента безопасности автономии, таких как: средства защиты сетевого периметра (брэндмауэры (firewalls) и системы обнаружения/предотвращения вторжений (IDS/IPS); программные системы мониторинга безопасности, которые анализируют сетевой трафик и журналы событий для обнаружения потенциально вредоносной активности; системы обнаружения атак на прикладном уровне, такие как системы обнаружения взлома (HIDS) и системы обнаружения вредоносных программ на основе поведения (BAS); криптографические средства защиты, такие как VPN-шлюзы (виртуальные частные сети) и системы шифрования данных для защиты конфиденциальной информации.

Заключение. Некоторые рекомендации органам государственной власти по внедрению модели разрушений интеллектуального агента безопасности автономии:

1. Внедрение в модель разрушений интеллектуального агента безопасности автономии инструментов искусственного интеллекта (ИИ) для защиты от DDoS атака по следующим направлениям: использование алгоритмов ИИ, которые могут интерпретировать большие объемы трафика, позволяет блокировать вредоносную деятельность; интеллектуальные алгоритмы на основе множественных показателей позволяют проводить самодиагностику и раннее обнаружение неисправностей для обеспечения наибольшей непрерывной работы; поиск причин появления неисправностей на основе обработки больших объемов данных.

2. Внедрение в модель разрушений интеллектуального агента безопасности автономии методологии анализа корреляции данных о деструктивных событиях от приведения собираемых данных к единому формату до вычисления степени важности результатов процесса корреляции.

3. Совершенствование инструментов обнаружения и предотвращения атак в модели разрушений интеллектуального агента безопасности автономии на основе внедрения программно-аппаратных средств защиты для анализа безопасности атак в модели разрушений интеллектуального агента безопасности автономии программного комплекса SIEM предназначенного для сбора и анализа логов, событий и данных безопасности с различных источников, позволяя выявлять и реагировать на атаки в режиме реального времени.

4. В органах государственной власти целесообразно внедрять технологию разработки классификаторов деструктивных событий цифрового пространства и создание на ее основе соответствующих их стандартов. Разработка классификационной системы модели разрабатываемых классификаторов деструктивных событий цифрового пространства в органах государственной власти, включающая следующую последовательность - определение основных целей и требований классификационной системы; сбор и подготовка данных из различных источников, таких как журналы событий, доклады о нарушениях безопасности, жалобы пользователей и другие; анализ предварительно подготовленных данных с помощью различных методов и алгоритмов; разработка классификаторов, которые позволяют отличать деструктивные события от нормальной активности; тестирование и оценка классификационной системы; внедрение классификационной системы в органах государственной власти.

[1] https://www.anti-malware.ru/news/2019-02-12-1447/28845

[2] https://www.iksmedia.ru/articles/5633741-Kiberbezopasnost2019.html?ysclid=lwq4xxf4wo3418733

[3] https://www.securitylab.ru/analytics/535598.php?ysclid=lwq4zp2iqj78788517;

https://icore.kz/klassifikacziya-inczidentov-informaczionnoj-bezopasnosti/?ysclid=lwq51zg0o551332714

[4] Приказ ФСТЭК России от 11 февраля 2013 г. N 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах; Приказ ФСТЭК России от 2 июня 2020 г. № 76 «Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий».

Источники:

2. Рабчевский А.Н. Методы и алгоритмы поддержки принятия решений по противодействию деструктивным воздействиям в социальных сетях на основе многофакторного анализа ролей пользователей. / Дисс… соискание ученой степени кандидата технических наук. - Пермь, 2022. – 138 c.

3. Классификация обеспечения информационной безопасности. Ittelo.ru. [Электронный ресурс]. URL: https://www.ittelo.ru/news/klassifikatsiya-obespecheniya-informatsionnoy-bezopasnosti/?ysclid=lwrdjnjoip931658977 (дата обращения: 14.06.2024).

4. Классификация автоматизированных систем управления. Studizba.com. [Электронный ресурс]. URL: https://studizba.com/files/show/doc/101641-1-47361.html (дата обращения: 14.06.2024).

5. Егошин Н.С. Модели угроз нарушения безопасности информационных потоков в киберпространстве. / Дисс… соискание ученой степени кандидата технических наук. - Томск, 2021. – 113 c.

6. Жук Р.В. Методика и алгоритмы определения актуальных угроз информационной безопасности в информационных системах персональных данных. / Дисс… соискание ученой степени кандидата технических наук. - Краснодар, 2021. – 156 c.

7. Методика оценки угроз безопасности информации. Fstec.ru. [Электронный ресурс]. URL: https://fstec.ru/dokumenty/vse-dokumenty/spetsialnye-normativnye-dokumenty/metodicheskij-dokument-ot-5-fevralya-2021-g?ysclid=lx4hm0hin8131981968 (дата обращения: 14.06.2024).

8. Даник Ю.Г., Шестаков В.И., Чернышук С.В. Подход к классификации кибернетических угроз // Вестник Южно-Уральского государственного университета. Серия: Компьютерные технологии, управление, радиоэлектроника. – 2014. – № 2. – c. 52-60.

Страница обновлена: 13.01.2026 в 20:11:19

Download PDF | Downloads: 45 | Citations: 1

Technology for designing an autonomous intelligent security agent destruction model based on destructive event classifiers in the digital space

Avdiyskiy V.I.Journal paper

High-tech Enterprises Economy

Volume 5, Number 2 (April-June 2024)

Abstract:

The article examines the problems of the digital space, which consist in the fact that, on the one hand, digitization helps to optimize the processes of collecting, processing, transmitting information and making appropriate management decisions, and, on the other hand, there is an increase in destructive events in the digital space. The article develops destructive event classifiers in the digital space and designs an autonomous intelligent security agent destruction model. Based on the results of the study, the authors provide recommendations to public authorities on the implementation of an autonomous intelligent security agent destruction model based on artificial intelligence tools to protect against DDoS attacks, the introduction of software and hardware protection tools and the development of standards for the classification of destructive events in the digital space.

Keywords: destructive event, digital space destructive event, digital space destructive event classifier, specific cyber threat destructive event classifier, autonomous intelligent security agent destruction model

JEL-classification: D58,L80, L86

References:

Danik Yu.G., Shestakov V.I., Chernyshuk S.V. (2014). Podkhod k klassifikatsii kiberneticheskikh ugroz [Approach to cyberthreats classification]. Vestnik Yuzhno-Uralskogo gosudarstvennogo universiteta. Seriya: Kompyuternye tekhnologii, upravlenie, radioelektronika. 14 (2). 52-60. (in Russian).

Egoshin N.S. (2021). Modeli ugroz narusheniya bezopasnosti informatsionnyh potokov v kiberprostranstve [Threat models of information flow security breaches in cyberspace] Tomsk. (in Russian).

Levonevskiy D.K. (2020). Metody i modeli zashchity korporativnyh informatsionnyh sistem ot kompleksnyh destruktivnyh vozdeystviy [Methods and models of protection of corporate information systems from complex destructive influences] SPb.. (in Russian).

Rabchevskiy A.N. (2022). Metody i algoritmy podderzhki prinyatiya resheniy po protivodeystviyu destruktivnym vozdeystviyam v sotsialnyh setyakh na osnove mnogofaktornogo analiza roley polzovateley [Methods and algorithms for decision support to counteract destructive influences in social networks based on a multifactorial analysis of user roles] Perm. (in Russian).

Zhuk R.V. (2021). Metodika i algoritmy opredeleniya aktualnyh ugroz informatsionnoy bezopasnosti v informatsionnyh sistemakh personalnyh dannyh [Methods and algorithms for determining current threats to information security in personal data information systems] Krasnodar. (in Russian).