Механизм обеспечения информационной безопасности центрами киберзащиты промышленных предприятий

Яковлева М.В.1 ![]() , Глазков А.Ю.1

, Глазков А.Ю.1 ![]()

1 Московский государственный технический университет им. Н.Э. Баумана (национальный исследовательский университет), Москва, Россия

Скачать PDF | Загрузок: 3

Статья в журнале

Экономика высокотехнологичных производств (РИНЦ, ВАК)

опубликовать статью | оформить подписку

Том 6, Номер 4 (Октябрь-декабрь 2025)

Эта статья проиндексирована РИНЦ, см. https://elibrary.ru/item.asp?id=88905973

Аннотация:

Критически важной задачей любого промышленного предприятия является мониторинг и повышение эффективности систем информационной безопасности. Несмотря на систематические работы в этом направлении за последние годы в промышленности наблюдается большое количество кибератак, которые несут за собой огромные экономические ущербы. На уровне предприятий выявлена проблема фрагментированных систем защиты. Авторами предложен комплексный механизм реагирования на инциденты информационной безопасности машиностроительного предприятия, основанный на взаимодействии специалистов центра мониторинга информационной безопасности и интеллектуальной системы на основе искусственного интеллекта. В результате внедрения механизма возможно снизить затраты на процесс реагирования и совокупный ущерба от киберугроз, а также обеспечить устойчивость и автономность подсистем информационной безопасности предприятия

Ключевые слова: информационная безопасность, киберугрозы, промышленность, центр киберзащиты, SOC, AI-агенты, автоматизация, реагирование на инциденты

JEL-классификация: O38, K23, D81, L60, M11

Введение

В эпоху цифровых технологий информационная безопасность становится одним из важнейших аспектов функционирования любой организации. Угрозы киберпреступности постоянно эволюционируют, становясь всё более сложными и опасными [1; 2]. Зачастую основными жертвами являются промышленные предприятия, которые играют стратегическую роль для безопасности страны.

В течение 2024 года число зафиксированных компьютерных инцидентов на критических объектах российской промышленности превысило 10 000, что оказалось сопоставимо с показателями предыдущего года; при этом прирост атак по сравнению с 2022 годом составил порядка 11 %, а годом ранее их количество утроилось по сравнению с 2021 годом [5]. Прямые убытки от приостановки производственных процессов в случае компрометации контроллеров SCADA/ICS могут исчисляться сотнями миллионов рублей в день, а косвенные потери — в виде штрафов за нарушение нормативов и утраты деловой репутации — многократно превосходят затраты на организацию службы киберзащиты. С начала 2020 года было выявлено 365 уязвимостей в системах автоматизированных системах управления технологическими процессами (АСУ ТП) от разных производителей, при этом 255 из них можно эксплуатировать удаленно [19].

Очевидно, что промышленное предприятие неизбежно сталкивается с необходимостью круглосуточного надзора за состоянием своих автоматизированных процессов и сетевой инфраструктуры. Для промышленных предприятий информационная безопасность (ИБ) — это не просто IT-гигиена, а залог выживания в современном мире [3]. Кибератаки могут нанести непоправимый ущерб, выходящий далеко за рамки финансовых потерь. Публичная информация о кибератаке может подорвать доверие клиентов и партнеров, что приведет к снижению продаж и потере инвестиций. Компрометация промышленных контроллеров может привести к остановке конвейеров, повреждению оборудования и браку продукции, что влечет за собой огромные финансовые потери и риски для здоровья и безопасности персонала.

Основная проблема состоит в том, что большинство промышленных предприятий сталкиваются с фрагментированной системой защиты: антивирусы, межсетевые экраны и базовые средства мониторинга работают изолированно, в связи с чем реакция на инциденты запаздывает, особенно при целевых атаках [15]. Проблему усугубляют недостаток квалифицированных кадров и зависимость от зарубежных решений [4].

В статье предлагается механизм формирования комплексной системы защиты промышленной инфраструктуры, которая включает в себя развитие собственных центров киберзащиты и внедрение инновационных методик раннего распознавания угроз и принятие действенных мер по повышению общей готовности предприятий к отражению кибератак. Реализация подобных механизмов позволит обеспечить стабильность, защиту и конкурентную устойчивость промышленного предприятия.

Проблемы информационной безопасности машиностроительного предприятия

Машиностроительное предприятие особенно уязвимо из-за сложных производственных цепочек, использования промышленного оборудования (SCADA/ICS) и хранения технологических секретов. Типовая ИТ-архитектура машиностроительного предприятия строится по многоуровневой модели, где каждый уровень выполняет специализированные функции [16]. ИТ-архитектура включает в себя четыре основных уровня:

1) уровень проектирования (CAD/CAM);

2) уровень управления технологическими процессами (АСУ ТП/SCADA);

3) уровень управления производством (MES);

4) уровень планирования ресурсов предприятия (ERP).

На первом уровне системы автоматизированного проектирования обеспечивают автоматизацию процесса проектирования изделий, являются важным компонентом ИТ-архитектуры машиностроительных предприятий и тесно интегрированы с другими уровнями архитектуры для обеспечения единого информационного пространства.

На втором уровне автоматизированные системы управления технологическими процессами (АСУ ТП) используются на производственных предприятиях в сфере машиностроения для управления производственным оборудованием и технологическими процессами. Системы SCADA работают на уровне 2 эталонной модели Purdue (или Purdue Enterprise Reference Architecture (PERA)) и отвечают за управление физическими процессами производственной деятельности [17]. Модель PERA структурирует промышленную сеть на иерархические уровни, обеспечивая разделение между системами операционных технологий (OT) и информационных технологий (IT) для повышения безопасности и управления данными. Основные компоненты уровня 2 эталонной модели включают в себя стенды для проведения испытаний оборудования, системы, оснащенные числовым программным управлением, АСУ ТП для кранового хозяйства, для прессов и для различных конвейерных систем.

На третьем уровне MES-системы обеспечивают связь между технологическим и бизнес уровнями управления предприятием. Архитектура MES-систем включает в себя аппаратные и программные компоненты, объединенные в единую систему для мониторинга и управления производственными процессами, а именно: серверы и базы данных, датчики и исполнительные механизмы, сканеры штрих-кодов и RFID-считыватели, программируемые логические контроллеры (ПЛК), устройства человеко-машинного интерфейса (HMI) и сетевое оборудование.

На уровне планирования ресурсов предприятия используются класс ERP-систем, которые работают на уровне 4 эталонной модели Purdue, отвечая за управление деятельностью организации, связанной с бизнесом. ERP-системы обеспечивают эффективное финансовое и материальное планирование, минимизацию уровня складских запасов и незавершенного производства, снижение затрат на каждую единицу готовой продукции и улучшение финансовых показателей деятельности предприятия.

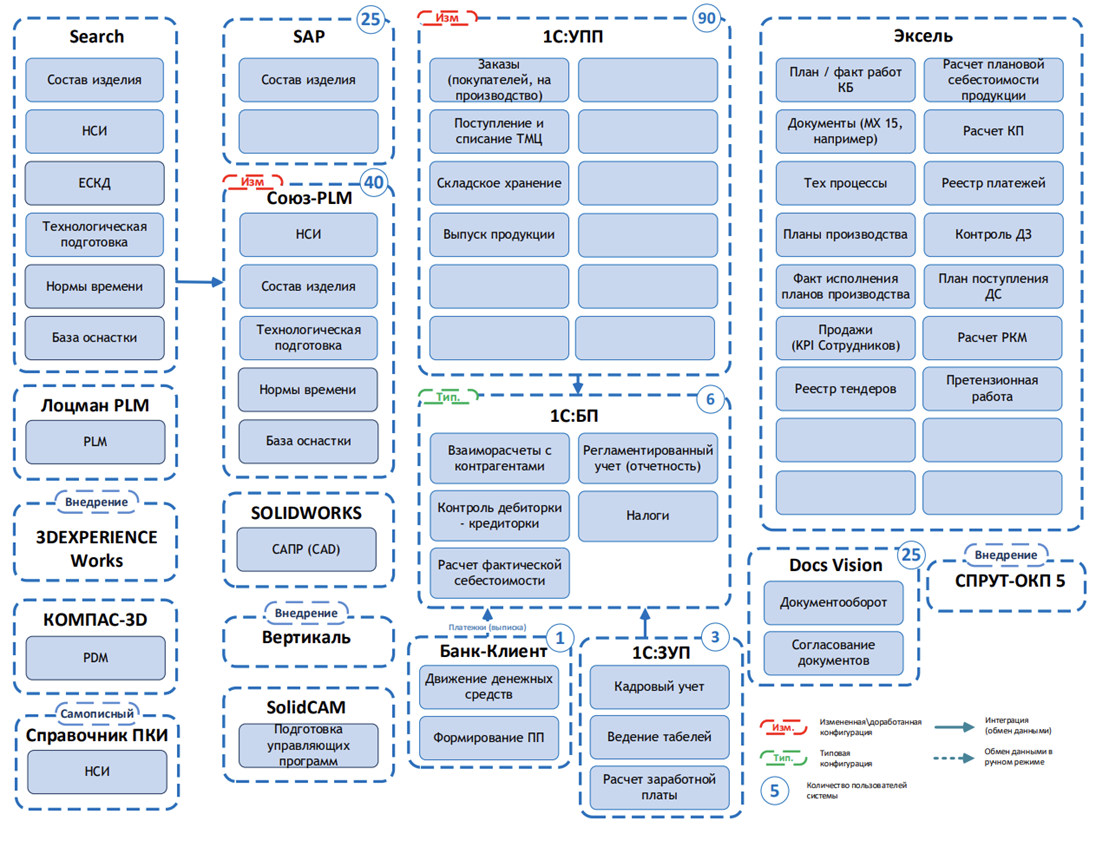

Представим смоделированную архитектуру информационных систем типового машиностроительного предприятия (рис. 1).

Рисунок 1. Пример архитектуры информационных систем машиностроительного предприятия [16]

Такая сложная ИТ-архитектура подвержена множеству опасностей, так как многие компоненты ИТ-архитектуры могут быть под угрозой. Зачастую вектор атаки может быть непредсказуем, например, основные киберугрозы для периферийных устройств, датчиков и контроллеров включают эксплуатацию аппаратных уязвимостей и недостатков прошивки [18].

Более 60% всех киберинцидентов в промышленности с начала 2024 года связано с попытками заражения инфраструктур вредоносным ПО. Помимо массового вредоносного ПО, хакеры используют для атак на промышленные инфраструктуры специализированный вредоносный софт: Industroyer, Trisis, Nikowiper, Fuxnet и другие [20].

Слабая сегментация между ИТ и ОТ (операционными технологиями) системами позволяет хакерам переносить атаки, возникающие на ИТ-стороне, для проникновения в системы, управляющие производственными процессами. Надлежащая сегментация существует не во всех компаниях, и в этом случае даже атака обычного шифровальщика на компьютер рядового сотрудника может нанести серьёзный ущерб промышленному оборудованию. Многие IoT-устройства не имеют встроенных средств защиты, что делает их легкой мишенью для хакеров [13]. Основными угрозами также являются слабые пароли и незащищенный выход в интернет.

Производственное оборудование часто имеет срок службы до 20 лет, что означает, что многие операционные машины изначально не способны взаимодействовать c современными заводскими подразделениями. Устаревшее оборудование доцифровой эпохи может быть менее подвержено киберугрозам, но создает проблемы интеграции с современными системами.

Целями защиты на промышленных предприятиях является обеспечение непрерывности производственного процесса, защита интеллектуальной собственности и конструкторской документации, предотвращение кибератак, способных вывести из строя оборудование и соблюдение отраслевых нормативов и законов.

Актуальность функционирования центров киберзащиты на промышленных предприятиях

Наличие собственного центра киберзащиты позволит интегрировать все уровни управления — от IT‑сегмента до «полевых» контроллеров — в единую систему мониторинга и реагирования [6]. В результате становится возможным снизить «окно уязвимости»: нападают не только на классические корпоративные сети, но и на BMS‑решения (управление климатом, лифтами, энерго‑ и водоснабжением) и технологические линии, что делает возможным вылавливать подготовительные фазы атаки задолго до проявления первых сбоев в процессе производства.

Присутствие на предприятии собственного SOC‑подразделения даёт возможность развивать алгоритмы машинного обучения и поведенческого анализа, обученные именно на профиле оборудования и протоколах заказчика, что позволяет отсеивать ложные срабатывания и концентрироваться на реально опасных аномалиях, характерных для промышленных систем.

Организация внутренних процессов киберзащиты также усиливает соответствие международным и отраслевым стандартам: ГОСТ Р МЭК 62443-2-1-2015, NIST SP 800‑82, ISO 27001, ГОСТ Р ИСО/МЭК 15408-1-2012 [7; 8; 9; 10]. Благодаря наличию штатных инженерно‑технических специалистов собственный центр киберзащиты оперативно проводит аудит сетевой архитектуры, тестирование на проникновение и проверку корректности сегментации доверенных и недоверенных зон (DMZ), что существенно сокращает время подготовки к внешним инспекциям и снижает риски штрафных санкций со стороны регуляторов.

Вендор‑нейтральная инфраструктура центра киберзащиты, включающая SIEM‑платформу, IDS/IPS‑датчики и оркестрацию SOAR, играет роль «единого окна» при расследовании инцидентов и автоматизированного развёртывания исправлений. Это исключает латентное перемещение злоумышленников из корпоративной сети в OT‑зону и наоборот — классическая «цепочка» фишинг‑компрометация: латеральное распространение, а затем вывод из строя контроллера прерывается на этапе обнаружения фишингового письма или подозрительной сетевой сессии [11; 12].

Ключевые угрозы, от которых защищает центр киберзащиты промышленного предприятия: программные атаки типа программы-вымогатели (ransomware), способные мгновенно парализовать управление технологическими процессами и требовать выкуп за разблокировку контроллеров; целенаправленные кампании, нацеленные на уязвимости в протоколах ICS; DDoS‑направленные против публичных сервисов заводов и удалённых станций, нарушающие доступность данных и управляющих интерфейсов; фишинговые кампании и инсайдерские атаки, использующие украденные учётные данные для проникновения в сеть и кражи технологических секретов; уязвимости устаревших или некорректно сконфигурированных систем, оставшиеся «входными воротами» для вредоносного ПО [13; 14].

Таким образом, собственный центр киберзащиты позволяет промышленному предприятию выстроить интегрированную экосистему безопасности, ориентированную на специфику отраслевых угроз и внутренних бизнес‑процессов. В отличие от сторонних провайдеров, внутренний SOC (Security Operations Center) обеспечивает круглосуточный мониторинг, сбор и корреляцию событий в реальном времени, что сокращает среднее время реагирования (MTTR) до нормативных 5–15 минут для критических инцидентов и обеспечивает их полное устранение в пределах двух часов [21]. Внедрение SIEM и машинного обучения позволит выявлять атаки ещё на стадии подготовки. Компании получает не только защиту, но и поддержку в обучении персонала, снижении рисков и соблюдении нормативов, а также устойчивость бизнеса и конкурентное преимущество в цифровой среде [22].

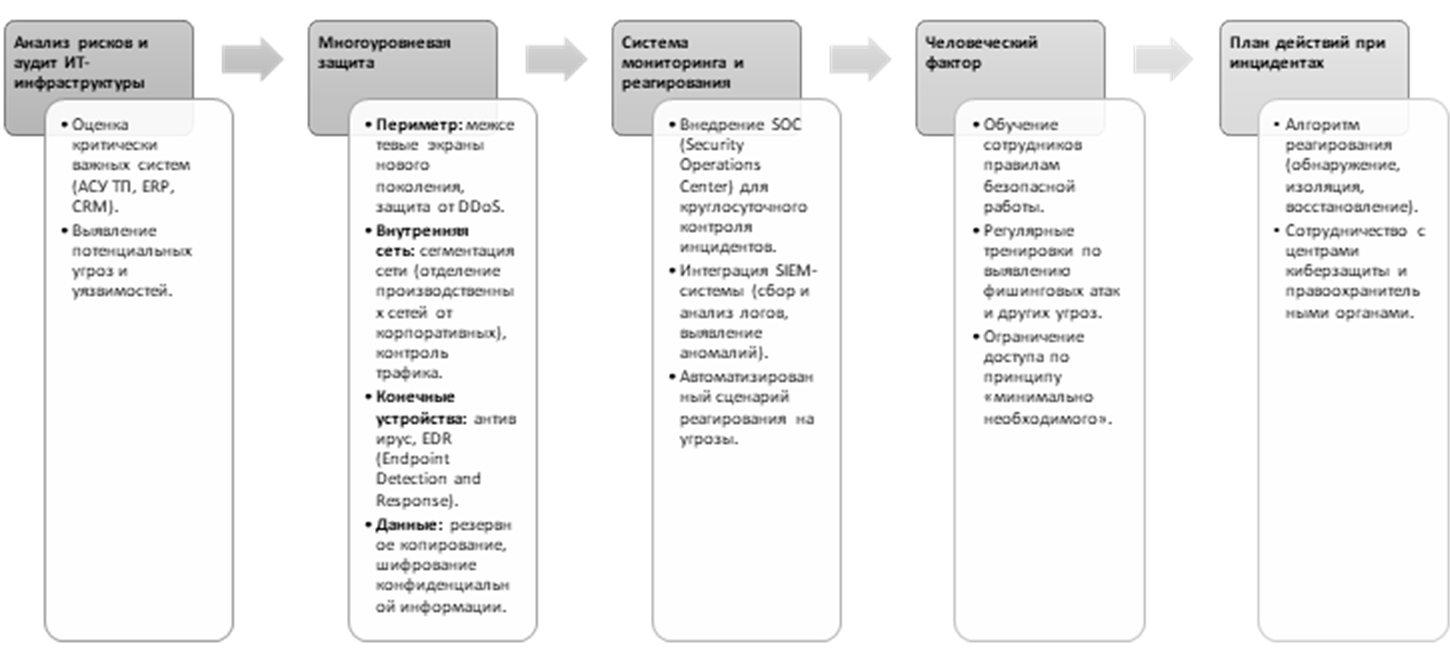

На основе всего вышесказанного для обеспечения информационной безопасности на промышленном предприятии предлагается использовать алгоритм, представленный на рисунке 2.

Рисунок 2. Алгоритм обеспечения информационной безопасности предприятия «Составлено авторами»

Несмотря на наличие ряда автоматизированных инструментов, многие процессы по-прежнему выполняются вручную, что замедляет реакцию на реальные угрозы и увеличивает риск пропуска важного сигнала. К тому же, современный ландшафт угроз характеризуется увеличением числа направленных атак и ростом их технической сложности, что требует значительных усилий для их обнаружения и нейтрализации [23].

Интеграция мультиагентной системы в центры киберзащиты промышленных предприятий

Для снижения нагрузки на персонал, а в дальнейшем и уменьшение количества сотрудников, необходимых для реагирования на угрозы кибербезопасности, можно применить механизм, основанный на технологиях искусственного интеллекта [24].

Предлагается внедрить в деятельность промышленных предприятий механизм, который представляет собой гибридное решение, объединяющее человеческие компетенции экспертов-аналитиков и возможности искусственного интеллекта, обеспечивающее эффективное управление рисками и реакцией на инциденты кибербезопасности. Основная цель его применения заключается в повышении качества и скорости реакции на возникающие события, снижении нагрузки на экспертов-аналитиков и максимальном использовании возможностей автоматизации [25].

Данный механизм основан на тесном взаимодействии аналитиков SOC и искусственной интеллектуальной среды. Специалисты получают поддержку от цифровых ассистентов, обрабатывающих данные, определяющих паттерны угроз и предлагающих оптимальные решения, что повышает точность и скорость диагностики и устранения инцидентов.

Технически концепт представляет собой мультиагентную систему, то есть систему, образованную несколькими, взаимодействующими AI-агентами.

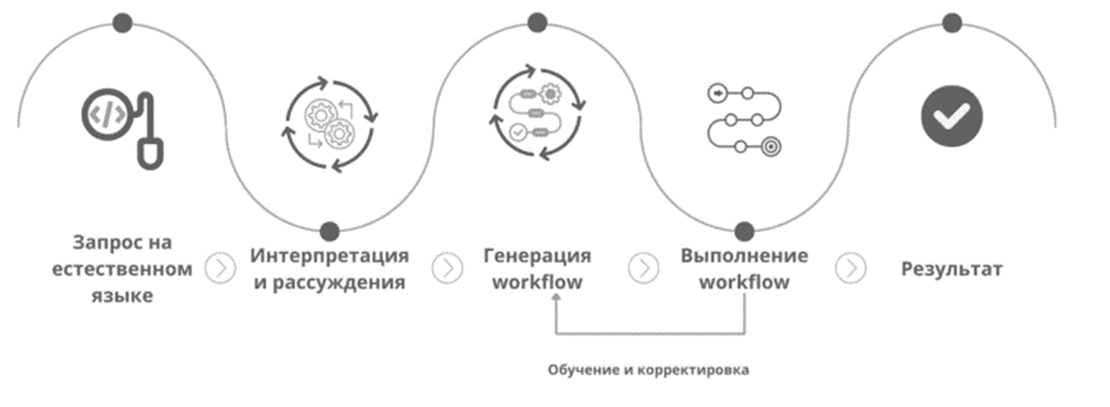

В свою очередь, AI-агент — это программное обеспечение, которое самостоятельно планирует и выполняет задачи с использованием искусственного интеллекта [26]. Схема работы представлена на рисунке 3.

Рисунок 3. Схема работы AI-агента [27]

Система основана на обучении LLM (большая языковая модель) базовой компетенции в области кибербезопасности и адаптивном дообучении, что позволяет гибко настраивать модель под специфические задачи SOC. Это обеспечивает возможность быстрого внедрения и адаптации инструмента под нужды конкретного центра безопасности. Представим (рис 4.) пример архитектуры подобной системы.

Рисунок 4. Пример архитектуры мультиагентной системы «Составлено авторами»

Механизм, предложенный авторами, способен автоматически анализировать поступающие угрозы и инициировать соответствующие процедуры реагирования, например, блокировать подозрительные соединения, изолировать пораженные узлы сети или запускать профилактические процедуры резервного копирования.

Интеллектуальная система может принимать самостоятельные решения относительно активации необходимых сценариев реагирования, исходя из уровня угрозы и особенностей конкретного инцидента, например, выбирать оптимальные стратегии блокировки входа для подозрительного пользователя или экстренное отключение устройства при обнаружении признаков компрометации. Данные сценарии возможно формировать на основе перечня, который регулярно обновляет Федеральная служба по техническому и экспортному контролю (ФСТЭК) [28].

Проведем сравнительный анализ состояния системы SOC до и после внедрения авторского механизма реагирования на инциденты информационной безопасности на промышленном предприятии (таблица 1).

Таблица 1. Преимущества от внедрения предложенного механизма

|

До внедрения

|

После внедрения

|

|

Процессы

требуют участия высококвалифицированных аналитиков.

|

AI-агент

берет на себя первичное реагирование: автоматическая классификация инцидента,

запуск предопределенных цифровых сценариев реагирования, уведомление

ответственных лиц.

|

|

Большая

часть операций выполняется вручную: проверка логов, корреляция событий,

принятие решений.

|

Существенное

сокращение среднего времени реагирования на инцидент — MTTR (Mean Time To

Respond).

|

|

Высокие

затраты времени (вплоть до нескольких часов или дней) на полное

расследование.

|

Быстрая

корреляция большого объема данных с использованием ML-моделей.

|

|

Уменьшение

количества «ложных тревог» за счет интеллектуальной фильтрации событий.

|

Авторский механизм позволит повысить эффективность анализа киберугроз и реагирования на инциденты информационной безопасности, что в свою очередь, позволит сократить время на разрешение высокоприоритетных инцидентах, что значительно уменьшит нагрузку на дежурных центра киберзащиты.

Экономическое влияние внедрения AI-агента проявляется, в том числе, через увеличение объема сегмента рынка средств защиты инфраструктуры. Совокупный объём российского рынка кибербезопасности может быть представлен как:

V = VСЗИ + Vусл., где

V – объем российского рынка кибербезопасности

VСЗИ – объем российского рынка средств защиты информации

Vусл. – объем российского рынка услуг по информационной безопасности

Декомпозиция показателя VСЗИ включает следующие компоненты:

Vсзи = Vсзс + Vсзинф. + Vсзп + Vсзд. + Vсзп, где

Vсзс – объем российского рынка средств защиты сетей

Vсзк – объем российского рынка средств защиты «конечных точек»

Vсзинф. – объем российского рынка средств защиты инфраструктуры

Vсзп – объем российского рынка средств защиты приложений

Vсзд – объем российского рынка средств защиты данных

Vсзп – объем российского рынка средств защиты пользователей

Применение AI-агента повышает востребованность решений, предоставляемых «из коробки», и снижает зависимость от дефицитных квалифицированных кадров, что стимулирует рост рынков.

Внедрение авторского механизма в инфраструктуру центра киберзащиты предприятия позволит достичь значительного экономического эффекта за счёт оптимизации затрат, повышения скорости реагирования на инциденты и снижения совокупного ущерба от киберугроз.

Совокупный ущерб от одного инцидента информационной безопасности может быть представлен следующим образом:

U = Up + A * Uk, где

U – экономический ущерб от инцидента, руб.

Up – прямой экономический ущерб, руб.

A – коэффициент приведения разновременных затрат (коэффициент дисконтирования), зависящий от длительности последствий

Uk – косвенный экономический ущерб, руб.

Данная формула учитывает не только мгновенные затраты, но и последствия инцидентов, проявляющиеся с отсрочкой (например, потеря репутации или клиентов).

Общая стоимость инцидента включает разнообразные статьи затрат:

Синц = Собнар. + Среаг. + Спот. + Среп. + Срег. + Свос.

Среаг = Зср. * Nраб. * 12, где

Синц. – стоимость инцидента, руб.

Собнар. – затраты на обнаружение инцидента: часы SOC-аналитиков, системы мониторинга, руб.

Среаг – реагирование: внутренняя команда, внешние подрядчики, эксперты, расходы на персонал, руб.

Зср. – среднемесячная заработная плата, руб.

Nраб. – среднесписочное число работников, шт.

Спот. – потери от простоя систем, недополученная выручка, руб.

Среп. – потери от оттока клиентов, падения акций, PR-затраты, руб.

Срег. – штрафы, судебные издержки, обязательные уведомления регуляторам, руб.

Свос. – расходы на восстановление, усиление защиты, обучение, аудит, руб.

При внедрении авторского механизма возможно снизить стоимость инцидента. Сокращение затрат напрямую связано с автоматизацией, которую обеспечивает AI-агент.

Еще одним ключевым параметром оценки эффективности внедрения предложенного механизма является показатель среднее время реагирования на инцидент (Mean Time to Respond, MTTR):

MTTR = ![]() Tр. / Nинц., где

Tр. / Nинц., где

Tр. – время на устранение одного инцидента, мин.

Nинц. – количество инцидентов, шт.

Сокращение среднего времени реагирования на инцидент приведёт к снижению как прямых, так и косвенных издержек, так как инциденты устраняются до момента критического ущерба.

Стоит отметить, что внедрение предложенного авторами механизма позволит снизить операционные затраты центра киберзащиты (OPEX). Годовые операционные расходы центра киберзащиты выражаются как:

OPEX = Cперс. + Cлиц. + Cинц. + Cобуч. + Ссопр.. + Cауд., где

OPEX – ежегодные операционные издержки центра киберзащиты на обеспечение кибербезопасности, руб.

Cперс. – расходы на персонал (аналитики, инженеры, смены), руб.

Cлиц. – стоимость лицензий на SIEM, SOAR, EDR и др., руб.

Cинц. – совокупная стоимость инцидентов в год, руб.

Cобуч. – расходы на повышение квалификации, сертификация, руб.

Ссопр. – затраты на техподдержку, сопровождение решений, руб.

Cауд. – расходы на аудит, соответствие требованиям, руб.

Снижение этих затрат является результатом уменьшения нагрузки на персонал, автоматизации процессов и повышения эффективности работы. Таким образом, за счет внедрения авторского механизма реагирования на инциденты получится увеличить как макроэкономические факторы, так и микроэкономические, за счет снижения долговой нагрузки на промышленные предприятия по содержанию и обслуживанию центра киберзащиты.

Выводы

Исследование показало, что центры киберзащиты промышленных предприятий обеспечивают постоянный контроль над состояниями информационных систем, своевременное выявление и нейтрализацию угроз, тем самым сохраняя целостность производственного процесса и защищенность чувствительных данных.

Разработанный авторами механизм реагирования на угрозы позволит значительно ускорить процессы принятия решений и уменьшить негативное воздействие инцидентов. Анализ показывает, что использование современной технологии машинного обучения и мультагентной системы открывает перспективу существенного сокращения временных и финансовых расходов, связанных с кибербезопасностью. Благодаря такой оптимизации снижается нагрузка на высококвалифицированный персонал, уменьшается количество рутинных операций и повышается точность обработки сигналов опасности.

Для промышленных предприятий данный механизм позволит развернуть собственный центр киберзащиты без значительных усилий. Нет необходимости содержать большой штат сотрудников, достаточно встроить в процессы небольшой команды высококвалифицированных специалистов новый механизм, который кратно повысит эффективность работы всего центра и обеспечит конкурентное преимущество, за счет использования передовых разработок, адаптации к технологическому контору компании, а также оптимизации внутренних процессов.

Центры киберзащиты не только выполняют защитные функции, но и способствуют устойчивому развитию и сохранению конкурентоспособности промышленных предприятий в условиях быстро меняющегося цифрового ландшафта и возрастающей интенсивности киберугроз. Использование современных средств защиты позволит обеспечить стабильность работы предприятия на многие годы вперед, в независимости от внешних условий.

Источники:

2. Гребеников Д.Н., Марухленко А.Л., Лаврова Е.Д. Обеспечение кибербезопасности в современном мире // Современные информационные технологии и информационная безопасность: Сборник научных статей 2-й Всероссийской научно-технической конференции. Курск, 2023. – c. 21-24.

3. Кесова З.А., Кесян Г.В., Буркаль Е.А. Проблемы цифровой трансформации промышленности в условиях санкционного воздействия // Экономика и предпринимательство. – 2023. – № 2. – c. 584-588. – doi: 10.34925/EIP.2023.151.2.112.

4. Родионова В. М. Развитие кибербезопасности в эпоху цифровизации: образование в области кибербезопасности для эффективной защиты // Наука и образование в современных условиях: материалы Международной (заочной) научно-практической конференции, Нефтекамск, 13 декабря 2023 года. – Нефтекамск: Научно-издательский центр \"Мир науки\" (ИП Вострецов Александр Ильич). Нефтекамск, 2023. – c. 41-48.

5. RED Security. Кибератаки на российскую инфраструктуру в 2024 году: аналитический отчет. RED Security. — 2025. — 14 янв. [Электронный ресурс]. URL: https://redsecurity.ru/news/red-security-soc-khakery-usilili-davlenie-na-kriticheskuyu-informatsionnuyu-infrastrukturu-rossii (дата обращения: 01.03.2025).

6. ГОСТ Р МЭК 62443-2-1-2015. Сети коммуникационные промышленные. Защищенность (кибербезопасность) сети и системы.

7. ISO 27001:2025. Информационная безопасность. Требования к управлению системой информационной безопасности. Международная организация по стандартизации. Женева, Швейцария. (стандарт ISO 27001).

8. NIST SP 800-82, Guide to Industrial Control Systems (ICS) Security. National Institute of Standards and Technology, Gaithersburg, USA, latest revision.

9. ISO/IEC 27032:2023 Кибербезопасность. Руководящие указания по обеспечению безопасности в Интернете.

10. ГОСТ Р ИСО/МЭК 15408-1-2012. Информационная технология. Методы и средства обеспечения безопасности.

11. Nowara M. Security Orchestration Automation & Response - SOAR: Einblicke, die Rolle in einem modernen SOC & zukünftige Perspektiven. ISACA Tech Talk. — 2024. — 27 июня. [Электронный ресурс]. URL: https://www.isaca.de/images/Publikationen/Prasentationen/ISACA_%20Tech_Talk_-_SOAR_240627.pdf (дата обращения: 18.03.2025).

12. Design and Configuration of IPS, IDS and SIEM in Industrial Control Systems. — 2017. INCIBE. [Электронный ресурс]. URL: https://www.incibe.es/en/incibe-cert/blog/design-and-configuration-ips-ids-and-siem-industrial-control-systems (дата обращения: 18.03.2025).

13. Navigating Cybersecurity Threats in Manufacturing for 2025. — 2025. Trustwave SpiderLabs. [Электронный ресурс]. URL: https://www.trustwave.com/en-us/resources/library/documents/trustwave-spiderlabs-research-navigating-cybersecurity-threats-in-manufacturing-for-2025/ (дата обращения: 19.03.2025).

14. Zhang Y. Cybersecurity of Industrial Systems—A 2023 Report // Electronics. – 2024. – № 7. – p. 1191. – doi: 10.3390/electronics13071191.

15. Мартынюк М.С. Организационно-управленческие механизмы обеспечения кибербезопасности российских компаний // Экономика и бизнес: электрон. научн. журн.. – 2023. – № 4. – c. 15–27. – url: https://cyberleninka.ru/article/n/organizatsionno-upravlencheskie-mehanizmy.

16. Скоробогатов А.С., Кобзев В.В. Моделирование ИТ-архитектуры системы конструкторско-технологической подготовки производства на предприятиях машиностроения // Вестник Алтайской академии экономики и права. – 2022. – № 4. – c. 119-126.

17. Fortinet. What Is the Purdue Model for ICS Security?. Fortinet. — 2025. [Электронный ресурс]. URL: https://www.fortinet.com/resources/cyberglossary/purdue-model (дата обращения: 01.04.2025).

18. Сапаров Б. А., Мырадов Б. М., Сердаров К. РОЛЬ КИБЕРБЕЗОПАСНОСТИ НА ПРЕДПРИЯТИИ. IN SITU. 2023. №2. [Электронный ресурс]. URL: https://cyberleninka.ru/article/n/rol-kiberbezopasnosti-na-predpriyatii (дата обращения: 01.04.2025).

19. Positive Technologies. Анализ уязвимостей в системах АСУ ТП за 2020–2024 гг. — 2024. [Электронный ресурс]. URL: https://www.ptsecurity.com/ru-ru/research/ics-vulnerabilities/ (дата обращения: 10.04.2025).

20. Краткий обзор основных инцидентов промышленной кибербезопасности за второй квартал 2024 года // ICS-CERT Kaspersky. — 2024. — 08 нояб. Kaspersky ICS CERT. [Электронный ресурс]. URL: https://ics-cert.kaspersky.ru/publications/reports/2024/11/08/q2-2024-a-brief-overview-of-the-main-incidents-in-industrial-cybersecurity/ (дата обращения: 10.04.2025).

21. Positive Hack Days 11: сборник докладов международного форума по практической безопасности, Москва, 18-19 мая 2023 года. - Москва: Positive Technologies, 2023. – 295 c.

22. Смирнов А. И. Перспективные направления развития отечественного киберщита. / труды научной конференции, Москва, 25-26 мая 2023 года. - Москва: РАН, 2023. – 248 c.

23. Abdullayeva M., Tokhirova S. The importance of cybersecurity in a digital age // Universum: технические науки. – 2024. – № 6-6. – p. 4-6.

24. SOC-Форум 2023. / сборник материалов международной конференции, Москва, 22-23 ноября 2023 года. - Москва: АРСИБ, 2023. – 186 c.

25. Овезов Ы., Гелдиев Б., Тайыров М., Абдуллаев Б. Кибербезопасность в инженерных системах // Символ науки. – 2024. – № 10-2. – c. 85-86. – url: https://cyberleninka.ru/article/n/kiberbezopasnost-v-inzhenernyh-sistemah.

26. AI-агенты на основе LLM и мультиагентные системы: [портал]. – Москва, 2025. [Электронный ресурс]. URL: https://blogs.epsilonmetrics.ru/ii-agenty-i-multiagentnye-sistemy/ (дата обращения: 20.05.2025).

27. AI Agent Architectures: The Ultimate Guide With n8n Examples. [Электронный ресурс]. URL: https://www.productcompass.pm/p/ai-agent-architectures (дата обращения: 20.05.2025).

28. База данных угроз безопасности информации ФСТЭК России: – Москва, 2024. [Электронный ресурс]. URL: https://bdu.fstec.ru/ (дата обращения: 25.05.2025).

Страница обновлена: 10.02.2026 в 23:44:40

Download PDF | Downloads: 3

A mechanism for ensuring information security by cyber defense centers of industrial companies

Yakovleva M.V., Glazkov A.Y.Journal paper

High-tech Enterprises Economy

Volume 6, Number 4 (October-December 2025)

Abstract:

A critical task of any industrial company is to monitor and improve the effectiveness of information security systems. Despite the systematic work in this area in recent years, there has been a large number of cyber attacks in the industry, which cause enormous economic damage. The problem of fragmented security systems has been identified at the corporate level. The authors propose a comprehensive mechanism for responding to information security incidents of a machine-building company based on the interaction of specialists from the information security monitoring center and an intelligent system based on artificial intelligence. As a result of the implementation of the mechanism, it is possible to reduce the cost of the response process and the cumulative damage from cyber threats, as well as ensure the stability and autonomy of the company's information security subsystems.

Keywords: information security, cyber threat, industry, cyber defense center, SOC, AI agent, automation, incident response

JEL-classification: O38, K23, D81, L60, M11

References:

Positive Hack Days 11: Reports of the International Forum on Practical Security, Moscow, May 18-19, 2023 (2023).

SOC Forum 2023 (2023).

AI Agent Architectures: The Ultimate Guide With n8n Examples. Retrieved May 20, 2025, from https://www.productcompass.pm/p/ai-agent-architectures

Abdullayeva M., Tokhirova S. (2024). The importance of cybersecurity in a digital age Universum: tekhnicheskie nauki. (6-6). 4-6.

Design and Configuration of IPS, IDS and SIEM in Industrial Control Systems. — 2017INCIBE. Retrieved March 18, 2025, from https://www.incibe.es/en/incibe-cert/blog/design-and-configuration-ips-ids-and-siem-industrial-control-systems

Fortinet. What Is the Purdue Model for ICS Security?Fortinet. — 2025. Retrieved April 01, 2025, from https://www.fortinet.com/resources/cyberglossary/purdue-model

Grebenikov D.N., Marukhlenko A.L., Lavrova E.D. (2023). Ensuring cybersecurity in the modern world Modern information technologies and information security. 21-24.

Kesova Z.A., Kesyan G.V., Burkal E.A. (2023). PROBLEMS OF DIGITAL TRANSFORMATION OF INDUSTRY IN THE CONTEXT OF SANCTIONS. Journal of Economy and Entrepreneurship. (2). 584-588. doi: 10.34925/EIP.2023.151.2.112.

Martynyuk M.S. (2023). ORGANIZATIONAL AND MANAGERIAL MECHANISMS FOR ENSURING CYBERSECURITY OF RUSSIAN COMPANIES. Ekonomika i biznes: elektron. nauchn. zhurn.. (4). 15–27.

NIST SP 800-82, Guide to Industrial Control Systems (ICS) Security. National Institute of Standards and Technology, Gaithersburg, USA, latest revision.

Navigating Cybersecurity Threats in Manufacturing for 2025. — 2025Trustwave SpiderLabs. Retrieved March 19, 2025, from https://www.trustwave.com/en-us/resources/library/documents/trustwave-spiderlabs-research-navigating-cybersecurity-threats-in-manufacturing-for-2025/

Ovezov Y., Geldiev B., Tayyrov M., Abdullaev B. (2024). Cybersecurity in engineering systems. The symbol of science. (10-2). 85-86.

Rodionova V. M. (2023). Cybersecurity development in the age of digitalization: Cybersecurity education for effective protection Science and education in modern conditions. 41-48.

Shondirov R.Kh. (2023). MODERN REALITIES OF CYBERCRIME IN THE Russian Federation. Probely v rossiyskom zakonodatelstve. 16 (5). 237-241.

Skorobogatov A.S., Kobzev V.V. (2022). MODELING OF THE IT-ARCHITECTURE OF THE SYSTEM OF DESIGN AND TECHNOLOGICAL PREPARATION OF PRODUCTION AT MACHINE-BUILDING ENTERPRISES. Bulletin of the Altai Academy of Economics and Law. (4). 119-126.

Smirnov A. I. (2023). Promising areas for the development of the domestic cyber shield

Zhang Y. (2024). Cybersecurity of Industrial Systems—A 2023 Report Electronics. 13 (7). 1191. doi: 10.3390/electronics13071191.