Modeling threats to the personal data security to ensure a sufficient protection rate

Unizhaev N.V.1![]()

1 Национальный исследовательский университет МЭИ, Russia

Download PDF | Downloads: 22 | Citations: 5

Journal paper

Russian Journal of Innovation Economics (РИНЦ, ВАК)

опубликовать статью | оформить подписку

Volume 12, Number 1 (January-March 2022)

Indexed in Russian Science Citation Index: https://elibrary.ru/item.asp?id=48333778

Cited: 5 by 07.12.2023

Abstract:

The possibility of threat modeling methods application to the personal data security is analyzed. Various approaches to form a model based on the elements of the personal data information system are considered. New possibilities of protection against external and internal threats based on preventive measures are shown. This contributes to a protection mechanism based on the principles of prevention. The analysis of personal data protection methods is carried out. The analysis showed the need to find new ways to protect the personal data information system. Such new methods include modeling. In the formation of the model, the requirements of federal legislation for the protection of personal data were used.

Application of the FSTEC basic model made it possible to skip the initial description of the modeling process.

The threat model algorithm structured the order and stages of the protection system. Safety methods analysis in personal data protection allowed to draw conclusions about the need for adaptability of the model with the possibility of scaling and modification. An example of a model created in MS Excel shows accessibility of the model for any organization.

Keywords: personal data, economic processes modeling, threats, information system, safety methods, unauthorized access

JEL-classification: L86, O31, O32, O33

Введение

Новые проблемы защиты персональных данных (ПДн) появились с широким внедрением Интернета и автоматизированной обработки [1, c. 4–5]. С применением автоматизированных систем для обработки персональных данных проблемы увеличились многократно. Сегодня проблемы, связанные с защитой персональных данных, не уменьшаются, а увеличиваются.

Требования федерального законодательства [2, c. 2–3] регулируют все взаимоотношения государственных и частных организаций, обрабатывающих персональные данные, но только регламентом федерального законодательства задачи по защите персональных данных не решить. В этом вопросе требуется научная проработка, основанная на моделировании угроз безопасности персональных данных для обеспечения высокого уровня защищенности. Модель угроз необходима всем юридическим и физическим лицам, обрабатывающим персональные данные с использованием средств автоматизации или передающим их по телекоммуникационным сетям [15, c. 352–353] (Unizhaev, 2014, р. 352–353). Модель угроз должна стать базисом для всего комплекса мероприятий, регламентирующего процесс защиты персональных данных.

Ориентируясь на мировой опыт, в этом вопросе следует учитывать главный руководящий документ в США № SP 800–122 [20, c. 81–82], который с 2009 года является базовым в регламенте защиты персональных данных. В этом документе описаны правила и регламенты. Согласно этому документу [20, c. 82–83], все меры защиты следует разделить на:

- организационные;

- технические;

- юридические.

Данную классификацию следует учитывать при моделировании угроз безопасности персональных данных для обеспечения достаточного уровня защищенности.

Организация защиты персональных данных требует поиска новых решений [21, c. 114–115] (Tatarinov, 2019, р. 114–115). Предупреждение несанкционированного использования персональных данных является основным требованием к информационной системе персональных данных.

В предлагаемой статье проанализированы разные подходы к защите персональных данных в информационных системах, а именно подходы Манзюк К.Ю. [11, с. 74–75] (Manzyuk, 2015, р. 74–75), Минзова А.С. [12, с. 157–159] (Minzov, Nevskiy, 2015, р. 157–159), Петренко В.И., Суховея Д.Н. [14, с. 23–26] (Petrenko, Sukhovey, 2012, р. 23–26), Грибанова А.А. [5, с. 30–34] (Gribanov, 2021, р. 30–34). Предложена и подтверждена практическими примерами модель угроз безопасности персональных данных, реализованная в MS Excel. Кроме этого, в данной статье определены элементы информационной системы персональных данных.

Все хозяйствующие субъекты обрабатывают персональные данные. Обработка персональных данных осуществляется в информационной системе персональных данных (ИСПДн). Информационная система персональных данных – это информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств [18]. Не следует путать информационную систему персональных данных с информационной системой управления организацией [15, с. 352–353] (Unizhaev, 2014, р. 352–353). Система управления организацией имеет более высокий уровень и включает в себя информационную систему персональных данных.

Новизна обусловлена моделированием угроз безопасности персональных данных, основанном на базовой модели. Такой подход, потребовал структурирования элементов информационной системы персональных данных, но позволил создать алгоритм, необходимый для практической реализации. Авторы Абрамова А.Г. [4, с. 21–25] (Abramova, 2020, р. 21–25), Грибанов А.А. [5, с. 30–32] (Gribanov, 2021, р. 30–32), Емельянов Е.Г., Носова Ж.Е. [6, с. 289–292] (Emelyanov, Nosova, 2019, р. 289–292), Железняк В.П. [7, с. 88–90] (Zheleznyak, Ryapolov, Vyalyh, Chapurin, 2018, р. 88–90), Коданева С.И. [8, с. 74–79] (Kodaneva, 2019, р. 74–79), Курачинова М.Р. [9, с. 115–116] (Kurachinova, Shkhanukov, Yudin, 2018, р. 115–116), Мамыкина Е.В. [10, с. 117–119] (Mamykina, 2020, р. 117–119), Манзюк К.Ю. [11, с. 72–74] (Manzyuk, 2015, р. 72–74), Минзов А.С. [12, с. 156–160] (Minzov, Nevskiy, 2015, р. 156–160), Павлова И.Ю. [13, с. 43–47] (Pavlova, 2021, р. 43–47), Петренко В.И. [14, с. 23–25] (Petrenko, Sukhovey, 2012, р. 23–25), предлагающие использование оценки различных состояний системы безопасности, указали на различные возможности для оценки. Модели, предложенные авторами, носят описательный характер, что значительно затрудняет процесс автоматизированного моделирования. Подход оценки различных состояний системы безопасности был принят в качестве базового.

Цель исследования

Поиск новых методов минимизации угроз безопасности персональным данным. Снижение угроз безопасности персональных данных до уровней, соответствующих каждому классу защиты.

Результаты исследования и их обсуждение

Термин «персональные данные» регламентирован федеральным законодательством [2]. Начиная от первого определения, появившегося в 2006 году, и по сегодняшнее время он многократно уточнялся, но так и не стал чем-то научно определенным. В настоящий момент под персональными данными следует понимать любую информацию, относящуюся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных) [2].

В первоначальной трактовке, где под персональными данными понимались четкие и однозначные трактовки, такие как фамилия, имя, отчество, семейное положение, вероисповедование и др., были изъяты, оставив неопределенность. Критическая оценка трактовки термина «персональные данные» показывает сложность всего процесса защиты, начиная от того, что надо защищать, и заканчивая, как надо защищать. Поэтому и необходимо моделирование угроз безопасности персональных данных для обеспечения достаточного уровня защищенности. Модель угроз может позволить, выработать превентивные меры защиты.

При моделировании угроз безопасности персональных данных для обеспечения достаточного уровня защищенности следует учитывать новые требования к распространению, появившиеся в федеральном законодательстве в 2020 году.

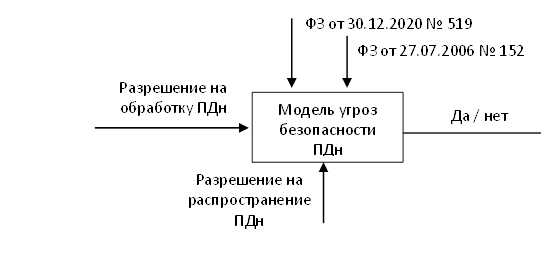

Персональные данные, разрешенные субъектом персональных данных для распространения, – персональные данные, доступ неограниченного круга лиц, к которым предоставлен субъектом персональных данных путем дачи согласия на обработку персональных данных, разрешенных субъектом персональных данных для распространения в порядке, предусмотренном федеральным законом [3]. В модели следует особо выделить Согласие на обработку персональных данных, разрешенных субъектом персональных данных для распространения. Такое согласие оформляется отдельно от иных согласий субъекта персональных данных на обработку его персональных данных, поэтому модель должна предусматривать такой механизм, представленный на рисунке 1.

Рисунок 1. Механизм разрешения на распространение персональных данных

Источник: составлено автором по исследуемым материалам [15] (Unizhaev, 2014).

Модель должна предусматривать факт того, что молчание или бездействие субъекта персональных данных не может считаться согласием на обработку персональных данных, разрешенных для распространения [3].

В идеале модель угроз безопасности персональных данных должна предусматривать глубину и структуру распространения, но сложность и разнородность глобальной сети Интернет, где преимущественно и распространяется такая информация, в настоящий момент не позволяет описать даже функционал. Возможно, использование больших данных и новые возможности информационных технологий, например, «квантовые технологии» в будущем позволят моделировать подобные задачи [17] (Shedko, Vlasenko, Unizhaev, 2017).

Несмотря на то, что для каждой организации модель угроз будет разной, совершенно необязательно начинать ее построение с самого начала. Специалистами Федеральной службы по техническому и экспортному контролю разработана «базовая модель угроз безопасности персональных данных» [18]. В этом документе «безопасность персональных данных» определена как состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных [18].

Модель угроз безопасности персональных данных основывается на общих классификаторах угроз [21] (Tatarinov, 2019):

- перехват персональных данных техническими каналами;

- несанкционированный доступ к информационной системе персональных данных.

Потоки несанкционированного доступа к информационной системе персональных данных могут быть как случайные [20], так и целенаправленные с использованием программных и программно-аппаратных средств.

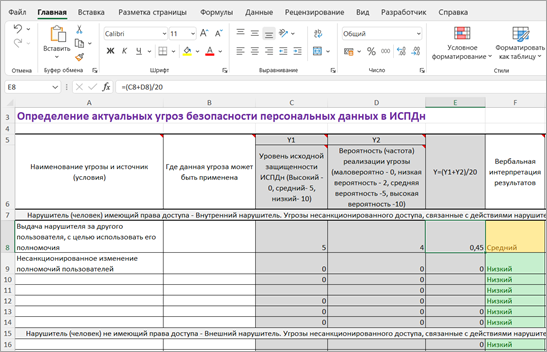

Автоматизацию модели угроз безопасности персональных данных для обеспечения достаточного уровня защищенности можно осуществить с использованием MS Excel или множества других подобных программ. На рисунке 2 показан интерфейс модели, созданной в MS Excel.

Рисунок 2. Реализация модели угроз персональным данным в MS Excel

Источник: составлено автором по исследуемым материалам [16] (Unizhaev, 2018).

Модель позволяет выявлять и создавать превентивные меры против действий нарушителей безопасности персональных данных [21] (Tatarinov, 2019).

Нарушитель безопасности персональных данных – физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности персональных данных при их обработке техническими средствами в информационных системах персональных данных [18].

Формирование модели нарушителя является сложным и трудноформализуемым процессом, в ней следует предусматривать множественные порой противоречивые факторы. Такая модель, как и модель угроз безопасности персональных данных, для обеспечения достаточного уровня защищенности должна быть адаптивной. При невозможности формирования модели нарушителя можно заменить ее моделью угроз. Модель угроз подробно детализирована международными и российскими стандартами и, являясь производной от уровня защищенности и вероятности реализации угрозы, достаточно точно выдает вербальные интерпретации [4]. Описание ее может соответствовать формальному описанию систем безопасности. Пусть U1, U2 ,…, Un – дискретные состояния безопасности персональных данных, на которые воздействуют угрозы, тогда учитывая требования к системе защиты персональных данных, можно оценить вербальную интерпретацию результатов. Дискретное состояние может быть определено при выполнении следующего логического выражения:

![]() ,

при

,

при ![]() ,

(1.1)

,

(1.1)

где Ui – состояние безопасности персональных данных, обрабатываемых оператором; U0 – граничное состояние безопасности персональных данных, способное выполнять требования законодательства; n – количество возможных состояний безопасности персональных данных.

При моделировании угроз безопасности персональных данных для обеспечения достаточного уровня защищенности не следует забывать про технические каналы, подверженные утечкам информации.

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация [18].

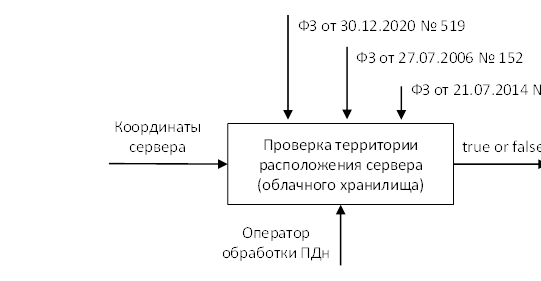

Наиболее распространенными телекоммуникационными ресурсами передачи персональных данных является глобальная сеть Интернет, причем трендом сегодняшнего дня является использование Интернета для передачи персональных данных даже внутри организации. Руководители все меньше утруждают себя формированием внутренней локальной сети и все чаще начинают использовать облачные технологии [5] (Gribanov, 2021). В этом случае моделирование угроз безопасности персональных данных позволяет выявить проблему, связанную с выполнением обязательного требования Федерального закона № 242 от 21.07.2014 г., которое обязывает операторов персональных данных обрабатывать и хранить персональные данные россиян с использованием баз данных, размещенных на территории Российской Федерации. Требование этого закона [2] предписывает: «При сборе персональных данных, в том числе посредством информационно-телекоммуникационной сети Интернет, оператор обязан обеспечить запись, систематизацию, накопление, хранение, уточнение, извлечение персональных данных граждан Российской Федерации с использованием баз данных, находящихся на территории Российской Федерации» [2, 3]. Проверка территориального расположения физических накопителей, хранящих персональные данные граждан Российской Федерации, показанная на рисунке 3, определяет в модели запрет для обработки персональных данных такими облачными технологиями, как Майкрософт Вандрайв (Microsoft OneDrive), Гугл Клауд (Google Cloud), Самсунг Клауд (Samsung Cloud), Дропбокс (Dropbox).

Рисунок 3. Проверка территории расположения сервера (облачного хранилища)

Источник: составлено автором.

В вопросах местоположения сервера, на котором хранятся и обрабатываются персональные данные, не следует ограничиваться устными заверениями провайдера. Множественные серверы, которые арендуются российскими провайдерами, расположены в Эстонии, Финляндии и других странах. Переход к цифровой трансформации Российской Федерации позволил достаточно быстро решить данную проблему. Например, Сберклауд (SberCloud) как компания – поставщик облачных услуг, входящая в бизнес-экосистему Сбера, соответствует всем требованиям федерального законодательства.

Модель угроз может входить в организационные документы, регламентирующие обработку персональных данных, так и быть самостоятельным документом [6] (Emelyanov, Nosova, 2019).

Модель угроз безопасности персональных данных для обеспечения достаточного уровня защищенности решает следующие задачи:

- выявление угроз безопасности персональных данных в информационной системе персональных данных организации;

- поиск особенностей функционирования;

- расчет показателей защищенности персональных данных от внутренних и внешних угроз;

- разработка системы защиты персональных данных, обеспечивающей достаточный уровень защищенности, предусмотренный для соответствующего класса информационной системы обработки персональных данных организации;

- проведение превентивных мер, направленных на предотвращение несанкционированного доступа к персональным данным;

- моделирование воздействия на технические средства информационной системы персональных данных организации, в результате которого может быть нарушено их функционирование;

- постоянный мониторинг уровня защищенности персональных данных.

Характеристики модели угроз безопасности персональных данных в каждой организации будут свои, но есть и общие. Например, объем персональных данных, обрабатываемых в системе. Такой объем в отличие от цифровой информации, часто измеряемой в байтах (килобайтах, гигабайтах), лучше измерять количеством субъектов персональных данных. Это очень важная характеристика. В обычной классификации принято такие объемы делить на:

- до 1 000 субъектов персональных данных;

- от 1 000 до 100 000 субъектов персональных данных;

- более 100 000 субъектов персональных данных.

Другой важной характеристикой является наличие подключения к Интернету [8] (Kodaneva, 2019). Требования к информационной системе персональных данных, подключенной к Интернету, носят более высокий уровень. Следует отметить, что модель должна учитывать необходимость лицензии ФСТЭК на все информационные технологии, используемые для хранения и обработки персональных данных. Например, при формировании подсистемы антивирусной защиты модель должна использовать только антивирусные приложения, имеющие такую лицензию.

Не менее важной является и характеристика разграничения прав доступа [9] (Kurachinova, Shkhanukov, Yudin, 2018). Не все пользователи информационной системы персональных данных должны иметь одинаковые права, но еще не менее важным при моделировании учитывать так называемый «эффект Сноудена», когда главная утечка происходит от системного администратора, в функционал которого входит организация безопасности. Большинство экспертов [11–14, 19] (Manzyuk, 2015; Minzov, Nevskiy, 2015; Pavlova, 2021; Petrenko, Sukhovey, 2012; Nashed, Fedorov, 2021) рекомендуют в информационных системах обработки персональных данных переносить функции администратора на специализированное программное обеспечение, обладающее элементами искусственного интеллекта. Такое программное обеспечение менее подвержено коррупции и невоспитанности. К тому же многие руководители полюбили такие технологии, так как они не просят прибавки к заработной плате (возможно, данная шутка неуместна в научной статье).

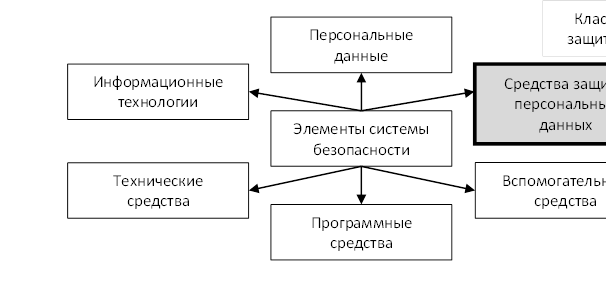

Основные элементы модели угроз безопасности персональных данных для обеспечения достаточного уровня защищенности представлены на рисунке 4. Элементы включают все информационные технологии, применяемые при хранении и обработке персональных данных. При выборе информационных технологий модель должна руководствоваться правилами «импортозамещения». Во-первых, это патриотично, во-вторых, предполагается, что при «появлении спорных ситуаций» такие технологии более устойчивы. Есть еще и третий фактор, такие технологии, как правило, менее дорогие в сравнении с зарубежными аналогами. Основным недостатком является один, но значительный – почти полное отсутствие отечественных технологий [14] (Petrenko, Sukhovey, 2012). В этой проблеме, как и сборную команду России по футболу, не спасают даже высокие государственные дотации и гранты. Эта проблема относится и к техническим средствам, осуществляющим обработку персональных данных.

Рисунок 4. Элементы системы безопасности персональных данных

Источник: составлено автором по исследуемым материалам [15] (Unizhaev, 2014).

Передовые технические средства, «забегающие на десятилетия вперед», создаваемые инженерами Зеленограда, Минска и Новосибирска, потеряны, а вместе с ними и отечественная операционная система «Альфа- ДОС», текстовый редактор «Лексикон» и многие другие технологии, опережающие время. Современные аналоги, рекомендуемые для обработки персональных данных, такие как операционная система Астра Линукс (Astra Linux), в самом названии закладывают открытый код и закрытые (откомпилированные) зарубежные библиотеки с компонентами. К техническим средствам можно отнести и телекоммуникационные сети, позволяющие передачу и прием персональных данных.

Особые требования могут иметь средства защиты персональных данных. Такие требования могут быть определены стандартами по информационной безопасности. Требования к средствам защиты возрастают в зависимости от класса защиты.

К вспомогательным техническим средствам относятся технические средства и их коммуникации, напрямую не предназначенные для обработки персональных данных, но размещенные в одних общих помещениях и, следовательно, имеющие уязвимости, позволяющие воздействовать на обрабатываемые персональные данные. При моделировании не следует забывать к вспомогательным техническим средствам относить все умные вещи (smart thing), имеющие общие периметры функционирования с элементами информационной системы персональных данных.

Заключение

Моделирование угроз безопасности персональных данных для обеспечения достаточного уровня защищенности необходимо проводить во всех хозяйствующих субъектах. Это необходимо для организации превентивных мер защиты персональных данных. Процесс защиты информационной системы персональных данных от внутренних и внешних нарушителей невозможно организовать без использования научных методов и современных технологий. При планировании внедрения технологий защиты необходимо привлекать экспертов, имеющих опыт в защите персональных данных. Информационная система персональных данных, апробированная в результате моделирования, позволит выявить угрозы персональным данным и минимизировать риски от этих угроз.

References:

Abramova A.G. (2020). Sovremennye problemy osushchestvleniya zashchity personalnyh dannyh v seti: osnovopolagayushchie printsipy zashchity personalnyh dannyh [Contemporary issues of personal data protection in the network: fundamental principles ofpersonal data protection]. Region i mir. 11 (4). 21-25. (in Russian).

Emelyanov E.G., Nosova Zh.E. (2019). Metodika sbora personalnyh dannyh polzovatelya v mobilnyh prilozheniyakh v sootvetstvii s federalnym zakonom «O personalnyh dannyh» [The method of collecting user's personal data in mobile applications in accordance with the Federal law "On Personal Data"] Software engineering: current trends in development and application. 289-292. (in Russian).

Gribanov A.A. (2021). Opredelenie personalnyh dannyh, razgranichenie operatorov i obrabotchikov personalnyh dannyh [Definition of personal data, difference between operators and processors of personal data]. Sudya. (4(124)). 30-34. (in Russian).

Kodaneva S.I. (2019). Perspektivy razvitiya tekhnologii bolshikh dannyh: riski narusheniya neprikosnovennosti personalnyh dannyh [Prospects for the development of big data technology: risks of violation of the inviolability of personal data]. Sotsialnye i gumanitarnye nauki. Otechestvennaya i zarubezhnaya literatura. Seriya 4: Gosudarstvo i pravo. Referativnyy zhurnal. (3). 74-80. (in Russian).

Kurachinova M.R., Shkhanukov A.A., Yudin D.E. (2018). K voprosu ob otsenke effektivnosti prinimaemyh mer zashchity personalnyh dannyh v informatsionnyh sistemakh personalnyh dannyh [On the issue of evaluating the effectiveness of measures taken to protect personal data in personal data information systems] Student science for the development of the information society. 115-118. (in Russian).

Mamykina E.V. (2020). Pravovoy status subektov, uchastvuyushchikh v personalnyh dannyh: subekt personalnyh dannyh; operator personalnyh dannyh [Legal status of subjects involved in personal data: personal data subject; personal data operator]. Moya professionalnaya karera. 3 (11). 117-122. (in Russian).

Manzyuk K.Yu. (2015). Razrabotka metodiki otsenki zashchishchennosti personalnyh dannyh v informatsionnyh sistemakh personalnyh dannyh [Development of a methodology for assessing the security of personal data in personal data information systems] All-Russian Interdisciplinary Youth Scientific Conference Problems of Legal and Technical Protection of Information 2015. 72-75. (in Russian).

Minzov A.S., Nevskiy A.Yu. (2015). Nekotorye podkhody k formirovaniyu professionalnyh kompetentsiy v sfere informatsionnoy bezopasnosti [Some approaches to the formation of professional competencies in the field of information security]. Informatsionnoe protivodeystvie ugrozam terrorizma. 2 (25). 156-160. (in Russian).

Nashed N., Fedorov R. (2021). Constitutional pronection of personal data – a case study of data confidentiality in egyptian banks Razvitie pravovyh sistem Rossii i zarubezhnyh stran: problemy teorii i praktiki. 201-211. doi: 10.29039/02061-6-201-211 .

Pavlova I.Yu. (2021). Sootnoshenie pravovogo regulirovaniya bankovskoy tayny i personalnyh dannyh grazhdanina v svete novell zakonodatelstva o personalnyh dannyh [The correlation of legal regulation of banking secrecy and personal data of a citizen in connection with novelties of legislation on personal data]. Gosudarstvennaya sluzhba i kadry. (3). 43-47. (in Russian). doi: 10.24411/2312-0444-2021-3-43-47 .

Petrenko V.I., Sukhovey D.N. (2012). Mekhanizm podachi uvedomleniya reguliruyushchemu organu i subektu personalnyh dannyh v svyazi s narusheniem bezopasnosti personalnyh dannyh [Mechanism for submitting a notification to the regulatory authority and the subject of personal data in connection with a violation of the security of personal data]. Naukoemkie tekhnologii v kosmicheskikh issledovaniyakh Zemli. 4 (2). 23-25. (in Russian).

Shedko Yu.N., Vlasenko M.N., Unizhaev N.V. (2017). Vyzovy i ugrozy ekonomicheskoy bezopasnosti rossiyskoy federatsii, obuslovlennye novymi ekonomicheskimi usloviyami [Challenges and threats to the economic security of the Russian Federation caused by new economic conditions] Russian statehood in the 21st century: models and prospects of socio-political development. 308-310. (in Russian).

Special Publication № 800-122. Guide to Protecting the Confidentiality of Personally Identifiable Information (PII). Recommendations of the National Institute of Standards and TechnologyComputer Security Division. Retrieved January 15, 2022, from https://nvlpubs.nist.gov/nistpubs/ legacy/sp/nistspecialpublication800-122.pdf

Tatarinov V.V. (2019). Model for the formation of the requirements for information technology used in the digital economy ecosystem International scientific and practical conference on modeling in education 2019, mie 2019. 112-117. doi: 10.1063/1.5140159 .

Unizhaev N.V. (2014). Osobennosti ispolzovaniya novyh informatsionnyh tekhnologiy v uchebnom protsesse spetsialistov po biznes-analitike [Features of new information technologies in the educational process of business analytics specialists] Information technologies in ensuring federal state educational standards. 351-356. (in Russian).

Unizhaev N.V. (2018). Metodika rascheta zatrat neobkhodimyh dlya obucheniya tekhnologii blokcheyn [Methodology for calculating the costs required for learning blockchain technology]. Almanakh mirovoy nauki, AR Konsalding. (1-1). 114-116. (in Russian).

Zheleznyak V.P., Ryapolov K.Ya., Vyalyh S.A., Chapurin E.Yu. (2018). Opredelenie aktualnyh ugroz bezopasnosti personalnyh dannyh v informatsionnyh sistemakh personalnyh dannyh [Identification of current threats to the security of personal data in personal data information systems] Actual problems of the activity of the UIS units. 88-91. (in Russian).

Страница обновлена: 02.04.2025 в 05:44:39

Russia

Russia