An ontological model of extended syndinic hyperspace

Avdiyskiy V.I.1, Burak P.I.2, Bauer V.P.3

1 Финансовый университет при Правительстве Российской Федерации

2 Российская академия естественных наук

3 Институт региональных экономических стратегий

Download PDF | Downloads: 18

Journal paper

Economic security (РИНЦ, ВАК)

опубликовать статью | оформить подписку

Volume 7, Number 5 (May 2024)

Indexed in Russian Science Citation Index: https://elibrary.ru/item.asp?id=68531012

Abstract:

The article examines the issue of using elements of the model of the unified chain of hostile actions of cybersecurity violators (The Unified Kill Chain, UKC) to develop an expanded ontological model of syndinic hyperspace as a way to form a new approach to the study of dangers within the framework of the theory of syndinics. The relevance of the approach is due to the need to apply the theory of syndinics to analyze hazards and identify risks for objects of the modern economy. The expansion of the traditional five-factor hyperspace of syndinics is proposed to be carried out in two stages. At the first stage, it is suggested to transform the meanings of the eighteen elements of the UKC chain into the meanings of the elements of the unified chain of analysis of the syndynic situation (The Unified Chain of Analysis of the Syndynic Situation, UCASS). At the second stage, it is suggested to use the elements in UCASS as elements of the extended hyperspace of syndinics. The proposed ontological model expands the predictive potential of the theory of syndinics as a tool for multidimensional studies of hazards for objects of varying degrees of complexity. The results of the article have practical value, since they allow a more reasoned identification of connections between dangerous situations and their consequences with the goals of risk managers and development strategies of business entities, for example, in the digital economy.

Keywords: danger, syndinics, hyperspace, defects, dissonance, deficit, risks, risk manager, digital economy, economic security

JEL-classification: F52, H56, H12

Введение. Целью теории синдиники, как науки об опасностях и рисках, является изучение синдинических (опасных) ситуаций в целях выявления вызовов и угроз, причин и факторов рисков и разработка мероприятий по парированию их последствий [16]. Основы теории синдиники как целостной системы исследования вызовов, угроз и рисков изложены в работах [23-28; 32]. Исследования принципов и подходов к разработке теории синдиники представлены также в ряде отечественных публикаций [1; 5; 8]. Основой традиционной теории синдиники является онтология пятиэлементного синдинического гиперпространства (далее – гиперпространство), формирующего организационно-деловую среду исследования опасностей, функциональные отношения между элементами которого позволяет риск-менеджерами изучать и предотвращать вызовы, угрозы и риски [31].

Объектами исследования теории синдиники являются потенциально опасные процессы и ситуации: стихийные бедствия (цунами, штормы, наводнения. землетрясения, извержения вулканов, грязевые лавины, ураганы, пожары), техногенные катастрофы и аварии, загрязняющие водные запасы, почву и воздух, человеческий фактор, эпидемии, войны, кибератаки, преступность, терроризм, вредительство, коррупция, экономические, финансовые и продовольственные кризисы, прочие рискогенные феномены.

Предметом исследования теории синдиники являются отношения между риск-менеджерами, возникающими при изучении факторов опасностей и разработке рекомендаций по парированию вызовов, угроз и рисков путём анализа синдинической ситуации, описываемой совокупностью элементов её гиперпространства на заданных пространственных и временных горизонтах. В зависимости от вероятности и масштаба ущерба синдиническая ситуация может иметь разный «потенциал напряжённости», в том числе, незначительный, умеренный, значительный, опасный, критический и катастрофический.

Синдинические дефекты исследований характеризуют деятельность риск-менеджеров с позиций норм корпоративной культуры, организации и методологии исследования синдинической ситуации. Эти дефекты включают в себя синдинические диссонансы и дефициты.

Синдинические диссонансы являются следствиями функциональной и смысловой неполноты элементов гиперпространства [10].

Синдинические дефициты подразумевают наличие у риск-менеджеров различных подходов к качественному и количественному преодолению диссонансов при обмене данными и информацией, в результате чего возникают конфликты интересов и компетенций, мешающие их эффективному сотрудничеству. Поэтому созданию компромиссной среды исследований синдинической ситуации способствуют мероприятия, обеспечивающие согласование (гармонизацию) диссонансов и дефицитов на основе сочетания механизмов корпоративного регулирования, сорегулирования и саморегулирования, частично представленные, например, в «Кодексе этики использования данных» [6]. При этом конфликтную синдинической ситуации, как показывает практика [21], можно также трансформировать в компромиссную тремя вариантами: путём изменения состава риск-менеджеров и регулирования взаимоотношений между ними, за счёт коррекции диссонансов и дефицитов по элементам гиперпространства или путём изменения пространственных и временных горизонтов исследования ситуации и рисков. Трансформацию ситуации также определяют два типа её исполнения: за счёт целенаправленного изменения её инициатором или её изменений в результате появления неконтролируемых событий (случайность, отсутствие намерений, неуправляемость и пр.).

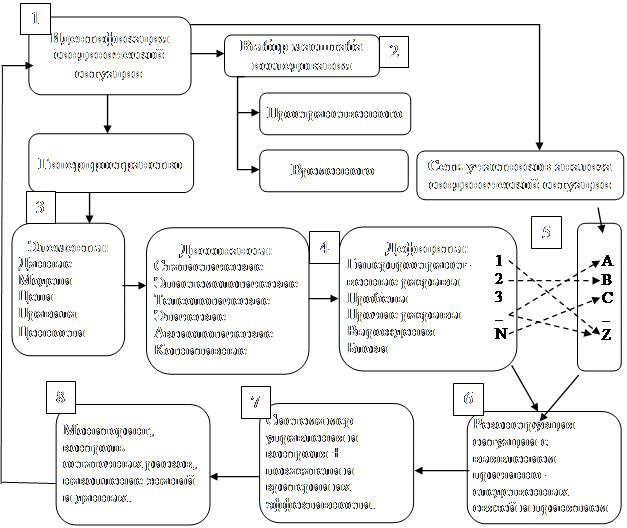

Схема проактивного циклического во времени исследования вызовов, угроз и рисков синдинической ситуации представлена на рисунке 1.

Рисунок 1. Схема проактивного циклического исследования вызовов, угроз и рисков

синдинической ситуации

Источник: [30, с. 300].

Процесс проактивного циклического исследования синдинической ситуации, показанный на рисунке 1, состоит из восьми последовательных шагов, образующих временной цикл (табл. 1).

Таблица 1. Содержание этапов аналитических действий в цикле управления вызовами,

угрозами и рисками синдинической ситуации

|

№

п/п |

Содержание этапа

|

Аналитические действия внутри этапа

|

|

1

|

Идентификация синдинической

ситуации. |

(a) перспективный взгляд – анализ рисков, выявление

возможных вызовов, угроз и рисков или

(б) ретроспективный (ex post facto) взгляд – мониторинг последствий событий, сбор данных. |

|

2

|

Описание системы.

|

(а) определение сети участников

(б) выявление связей и методов воздействия между акторами (в) определение временных и пространственных горизонтов. |

|

3

|

Структурирование гиперпространства.

|

Идентификация сети действующих лиц по пяти

стандартным элементам: данным, моделям, целям, правилам, ценностям.

|

|

4

|

Выявление системных синдинических дефектов:

синдинических дефицитов и диссонансов.

|

Определение набора соответствующих неопределённостей

и рисков с присваиванием им соответствующих номеров (1, 2, 3, ... N).

|

|

5

|

Разработка матрицы.

|

Сравнения выявленных проблем с акторами (А, Б, С,

..., Z), владеющими анализом неопределённостей и рисков, сформированных на

этапе 4.

|

|

6

|

Формулирование выводов в форме нарративов.

|

(а) реконструкция последовательности событий и их

причин, а также принятых решений

(б) указание на выявленные синдинические дефекты (синдинические дефициты и диссонансы). |

|

7

|

Разработка системы мер по устранению синдинических

дефектов, дефицитов и диссонансов.

|

Утверждение комплекса руководящих принципов,

политик, правил, стандартов и нормативных документов, включая меры и критерии

оценки их эффективности.

|

|

8

|

Мониторинг и контроль, регистрация достигнутых

изменений.

|

(а) реализация профилактических мероприятий

(б) мониторинг остаточного риска (в) оценка парированных рисков и их последствий, используемых для накопления опыта исследований, знаний об опасностях и статистики. |

Основная часть. Пример использования элементов пятиэлементного гиперпространства для исследования сетевых отношений участников цифровых платформ представлен в работе [4]. Гиперпространство включает элементы, связанными между собой в соответствии с логикой исследования отношений между участников цифровых платформ по поводу вызовов, угроз и рисков опасностей в рамках его следующих элементов: целей, ценностей, правил, данных и моделей. При анализе результатов, полученных при подготовке указанной статьи, было выявлено, что состав элементов этого гиперпространства лишь в ограниченный степени раскрывает потенциал взаимоотношений участников цифровой экономики, что не позволяет достаточно объективно и полно проводить риск-анализ большого числа её хозяйствующих субъектов из-за их технико-технологической сложности [2; 20; 22]. Элементов гиперпространства не хватает также для детального анализа диссонансов и дефицитов, которые приходится объединять в укрупнённые группы [13], на основе которых исследования не могут давать объективную информацию о рисках большинства субъектов цифровой экономики [3].

Цель статьи – разработка онтологической модели расширенного гиперпространства, обеспечивающего полномасштабное исследование отношений между риск-менеджерами в процессе решения задач анализа вызовов, угроз и рисков опасностей путём снятия ограничений на управление рисками субъектов цифровой экономики с привлечением опыта по обеспечению экономической, финансовой, информационной и прочих видов безопасности данных субъектов. В результате исследования определено, что новое гиперпространство должно включать в себя элементы как пятиэлементного гиперпространства, так и новые элементы, расширяющие онтологию (содержание и смысл) предметных областей анализа рисков и функций риск-менеджеров, которые должны быть уверенными в позитивных результатах своей деятельности.

Расширение онтологии гиперпространства предлагается осуществить, во-первых, путём наращивания до восемнадцати элементов из модели объединённой цепочки враждебных действий нарушителей кибербезопасности (The Unified Kill Chain, UKC), описывающей этапы кибератаки, и позволяющей киберспециалистам разрабатывать меры по парированию их угроз (в том числе, превентивно) [14; 15; 35]. Примерами действий нарушителей является: внедрение вредоносного программного обеспечения (вирусы, закладки-шпионы, трояны, боты, эксплойты, спуфинг), а за счёт изменения сигнатур и/или шаблонов поведения обходить защиту объекта-жертвы и осуществлять его взлом и/или заражение с последующим хищением ценной информации и/или ценных активов [7; 18; 29; 33]. По аналогии с инверсией содержания и смыслов элементов цепочки UKC, выполненной в работе [9; 12] для обеспечения информационной безопасности беспилотных авиационных система, предлагается содержания и смыслы элементов цепочки UKC трансформировать в содержания и смыслы элементов авторской модели объединённой цепочки анализа синдинической ситуации (The Unified Chain of Analysis the Syndynic Situation, UCASS) и за счёт них расширить пятиэлементное гиперпространство со следующими уточнениями:

– считать, что синдиническая ситуация, обусловленная угрозами конкретной опасности, является аналогом угроз кибератаки нарушителя, реализуемой на практике и исследуемой киберспециалистами в рамках элементов цепочки UKC;

– рассматривать элементы цепочки UKC, взаимосвязанные между собой, имеющие определённое содержание, смыслы, цели, иерархию, распределение функций и полномочий в качестве аналогов элементов расширенного гиперпространства синдинической ситуации, исследуемой в рамках цепочки UCASS;

– считать исследования риск-менеджера по анализу вызовов, угроз и рисков синдинической ситуации в рамках элементов цепочки UCASS подобием исследований киберспециалистов угроз кибератаки по алгоритму цепочки UKC.

В результате указанной выше инверсии перед риск-менеджерами фактически ставится цель по решению восемнадцати взаимосвязанных между собой задач, каждая из которых имеет свои параметры. Этот подход соответствует гипотезе анализа экономических процессов по частям в целях корректного управления ими, впервые выдвинутой Я. Тинбергеном [34] и теоретически доказанной им в работе [17]. В совокупности этапы решения данных задач позволяют с минимизацией диссонансов и дефицитов мнений и компетенций риск-менеджеров детально изучать синдиническую ситуацию, выявить и парировать её риски.

Результаты инверсии содержания и смыслов элементов цепочки UKC в содержание и смыслы элементов цепочки UCASS – как цепочки действий риск-менеджера в кратком изложении представлены в таблице 2.

Таблица 2. Элементы цепочки The Unified Kill Chain (UKC) и их трактовка в элементах

цепочки The Unified Chain of Analysis the Syndynic Situation (UCASS)

|

№

п/п |

Элементы

цепочки UKC |

Элементы

цепочки UCASS |

|

1

|

Reconnaissance

(Разведка). |

1

Анализ уязвимостей объектов различной природы и состава, проверка надёжности

систем обеспечения их безопасности с учётом известных и вновь выявленных

вызовов, угроз и рисков;

2 Анализ требований по безопасности к объектам по нормативным документам, паспортным данным, результатам научно-технических экспертиз, научным публикациям, сведениям рейтинговых агентств и СМИ; идентификация характеристик источников и индикаторов вызовов, угроз и рисков опасностей (социальных, экономических, финансовых, автономных) для конкретных объектов исследования; 3 Обоснование критериев безопасных состояний объектов, оценка соответствия систем безопасности объектов необходимым требованиям, предварительные формулировки целей и планов исследования (разведки) опасностей для конкретных объектов. |

|

2

|

Resource

Development (Освоение ресурсов). |

1

Обеспечение риск-менеджеров инструментарием, необходимым для исследования

опасной ситуации;

2 Осуществление мероприятий по подготовке научного, программно-информационного и технико-технологического исследовательского инструментария для риск-менеджеров; 3 Научно-исследовательская инфраструктура, позволяющая риск-менеджерам проводить исследования опасной ситуации; проверка характеристик инструментария инфраструктуры на соответствие требований, выдвинутых к нему риск-менеджерами. |

|

3

|

Delivery

(Доставка). |

1

Предоставление гарантированного доступа риск-менеджерам к ресурсам, необходимых

для исследования опасной ситуации;

2 Проведение мероприятий, обеспечивающих доступ риск-менеджеров к необходимым ресурсами в процессе исследования; 3 Создание для риск-менеджеров профессиональных условий, необходимых для эффективного исследования опасной ситуации. |

|

4

|

Social

Engineering

(Социальная инженерия). |

1

Предупреждение и ликвидация синдинических дефектов (профессиональных

конфликтов) при исследовании опасных ситуаций;

2 Разработка и внедрение в коллективе риск-менеджеров институтов социализации и документов, обеспечивающих достижение профессиональных и личностных компромиссов (корпоративных стандартов, регламентов, кодексов корпоративной этики и пр.); 3 Минимизация синдинических дефектов; создание условий для получения объективных результатов исследования опасной ситуации. |

|

5

|

Exploitation

(Эксплуатация). |

1

Выявление риск-менеджерами природных, технико-технологических или иных

условий и причин, которые привели к появлению опасной ситуации;

2 Получение ретроспективных сведений (данных или иной информации) о прошлом состоянии объектов, находящихся в опасности; моделирование состояний объектов до момента выявления опасности, проведение статистического, вероятностного или лингвистического анализа ретроспективных сведений об объектах; 3 Получение сведений о возможности появления анализируемой опасной ситуации в будущем (с учётом погрешностей, не превышающих использованных методов анализа). |

|

6

|

Persistence

(Сохраняемость). |

1

Выявление и анализ условий, препятствующих появлению опасной ситуации;

2 Методы проведения натурных экспериментов, ситуационного, математического и/или лингвистического моделирования; получение сведений (данных и информации) о способах или мероприятиях, способных предотвратить условия для появления опасной ситуации; 3 Разработка предложений по противодействию условиям появления опасной ситуации в будущем. |

|

7

|

Defense

Evasion

(Преодоление защиты. |

1

Принятие решений о стратегии и тактике продолжения исследования по анализу

опасной ситуации;

2 Актуализация результатов предыдущих этапов (№№ 1-6), анализ этих результатов, выявление синдинических диссонансов и дефицитов, разработка стратегии и тактики исследования опасной ситуации с учётом выявленных диссонансов и дефицитов; 3 Рекомендации по продолжению исследования опасной ситуации. |

|

8

|

Command

&Control (Управление и контроль). |

1

Управление и контроль за последующими этапами исследования опасной ситуации;

2 Созданию риск-менеджерам комфортной и компромиссной технико-технологической, программно-информационной, аналитической и социальной среды для исследования опасной ситуации; 3 Мероприятий по управлению и контролю за дальнейшими исследованиями опасной ситуации с переводом, при необходимости, конфликтной ситуации среди риск-менеджеров в компромиссную. |

|

9

|

Pivoting

(Поворот). |

1

Уточнение и актуализация состава ресурсов, необходимых для продолжения

процесса исследования опасной ситуации;

2 Анализ процесса исследования опасной ситуации, выявление недостатка в ресурсах, необходимых для исследования, поиск источников приобретения ресурсов, приобретение ресурсов; 3 Обеспечение процесса исследования опасной ситуации всеми необходимыми дополнительными ресурсами. |

|

10

|

Discovery

(Обнаружение). |

1

Мониторинг, анализ и контроль характеристик опасных ситуаций в целях оценки

их последствий;

2 Выявление предпосылок появления опасных ситуаций и этапов развития их последствий; применение сценарных, вероятностных, прочих аналитических моделей и методов многофакторного анализа опасных ситуаций и выявление вызванного ими ущерба; 3 Информация, сохранённая в базах больших данных и базах знаний (нейронных сетях) систем искусственного интеллекта о причинах и последствиях как анализируемых, так и аналогичных ситуаций. |

|

11

|

Privilege

Escalation

(Повышение привилегий. |

1

Гарантированное получение исчерпывающего состава релевантных данных и

информации об опасной ситуации;

2 Использование многоуровневых систем мониторинга опасных ситуаций, методов и моделей анализа полученной информации и данных на основе систем искусственного интеллекта, больших данных, цифрового двойников; обновление данных и информации об аналогичных опасных ситуациях; 3 Применение моделей, методов и мероприятий, предоставляющих достоверную информацию об опасной ситуации и её последствиях. |

|

12

|

Execution

(Исполнение). |

1

Выполнение мероприятий по предотвращению источников ущерба от опасной

ситуации и её последствий;

2 Использование прецедентов опасных ситуаций, методов, моделей и мероприятий по предотвращению ущерба; разработка рекомендаций по предотвращению ущерба от опасных ситуаций; 3 Применение известных или разработка новых методов для оценки результатов исследования опасной ситуации: путём лингвистического анализа, классификации, статистики, логистической регрессии, кластерного анализа и пороговых сравнений. |

|

13

|

Credential

Access

(Доступ к учётным данным). |

1

Обеспечение методов исследования опасной ситуации актуальными на данном цикле

исследований данными и информацией;

2 Формирование под конкретную синдиническую ситуацию необходимых для риск-анализа данных и информации; кластеризация данных и информации с учётом их типов: формализованных, неформализованных, структурированных, неструктурированных; 3 Совокупность данных и информации; проверка полученных для анализа данных и информации на релевантность и персистентность. |

|

14

|

Lateral

Movement

(Горизонтальное перемещение). |

1

Выявление пространственных (линейных и сетевых) функциональных связей влияния

анализируемой опасной ситуации на контур сопредельных инфраструктурных

объектов;

2 Использование качественных и количественных методов пространственного анализа механизмов распространения опасных возмущений от конкретной ситуации до сопредельных инфраструктурных объектов с определением параметров их возможного ущерба; 3 Выявление сопредельных инфраструктурных объектов, способных гарантированно получать ущерб от опасной ситуации; выбор и обоснование методов и мероприятий по предотвращению негативного влияния ситуации на сопредельные инфраструктурные объекты. |

|

15

|

Collection

(Сбор). |

1

Подготовка результатов исследования опасной ситуации к эксфильтрации (передачи

риск-менеджерам для анализа на последующих этапах и циклах исследования);

2 Формирование баз данных и баз знаний с результатами исследования опасной ситуации, организация программно-технических средств для их резервного копирования и эксфильтрации; 3 Базы данных и базы знаний с результатами исследования опасной ситуации, подготовленных к эксфильтрации. |

|

16

|

Exfiltration

(Эксфильтра ция). |

1

Эксфильтрация результатов исследования опасной ситуации;

2 Организация контроля доступа к информации с ограничениями на её передачу за пределы коллектива риск-менеджеров; 3 Результаты исследования, подготовленные для анализа с использованием моделей аналитической обработки и программно-аппаратных средств визуализации и многопараметрического анализа. |

|

17

|

Impact

(Воздействие). |

1

Нормативные, эмпирические и лингвистические оценки результатов анализа

опасной ситуации и ликвидации её последствий;

2 Получения результатов анализа опасной ситуации и предоставление рекомендаций по ликвидации её последствий; уточнение системы ценностей и компетенций, определяющих действия риск-менеджеров на следующих циклах исследования; 3 Документы, подтверждающие результаты проведения необходимого комплекса исследования по анализу опасности с выдачей рекомендаций по ликвидации её последствий. |

|

18

|

Objectives

(Цели). |

1

Достижение целей исследования опасной ситуации;

2 Оценка результатов мониторинга вызовов, угроз и рисков опасной ситуации и системы их анализа, позволяющих обнаруживать синдинические дефекты, вызовы, угрозы и риски опасностей и адекватно реагировать на их последствия для конкретного типа объектов; 3 Уточнение целей исследования опасной ситуации (могут отличаться от первоначальных: совпадать, быть неодинаковыми, противоположными); одобрение экспертами результатов, полученных в данном цикле исследования опасной ситуации. |

Нумерация действий риск-менеджеров в элементах цепочки означает следующее: 1 Формулировка решаемой задачи; 2 Выбор метода решения задачи; 3 Результат решения задачи.

Обсуждение результатов. Для киберспециалистов цепочка UKC (таблица 2) фактически является дорожной картой для анализа действий нарушителя безопасности объекта-жертвы в целях их последующего парирования. Так, например, для организации доступа к объекту-жертве нарушитель должен выполнить функции первых семи элементов цепочки UKC, поэтому главная цель киберспециалиста – остановить атаку на этапе реализации любого из этих элементов. Функции остальных элементов цепочки UKC нарушитель выполняет уже как резидент объекта-жертвы: элементы №№ 8-14 – это перемещение нарушителя внутри объекта-жертвы, элементы №№ 15-17 – это организация доступа к критически важным активам, элемент № 18 – это достижение нарушителем цели вторжения в объект-жертву.

В случае синдинической ситуации цепочка UCASS становится для риск-менеджеров такой же дорожной картой по анализу синдинической ситуации в целях парирования рисков опасности, но с элементами другого содержания и смысла, функции которых он должен выполнить все – от начала и до конца.

Анализ элементов таблицы 2 показывает следующее. Так, например, функции элементов №№ 1-5 и № 18 определяют действия риск-менеджеров с учётом элементов традиционного гиперпространства, а их действия в рамках остальных элементы расширяют их функции как исследователей опасностей для объектов весьма более сложной природы. Причём функции разведки (элемент №1) можно выполнять для цели, полученной ранее, например, в результате экспертных оценок или анализа прецедентов опасных ситуаций, аналогичных по последствиям.

Для исследования синдинических ситуаций в системах и объектах цифровой экономики наиболее важными в цепочке UCASS, по нашему мнению, являются функции элементов №№ 6-18. Это объясняется следующим факторами. Во-первых, функции данных элементов позволяют более детально изучать линейные, коллаборативные, омниканальные и облачные связи и отношения субъектов и объектов сетевой среды цифровой экономики. Во-вторых, функции этих элементов позволяют изучать риски обращения криптовалюты и токенов, исследовать последствия внедрения цифровых двойников и эффекты от цифровых следов оцифрованных объектов и субъектов. В-третьих, в этих элементах присутствуют функции, позволяющие более объективно подходить к изучению рисков внедрения систем искусственного интеллекта.

Функции риск-менеджеров в рамках предложенной в статье онтологической модели расширенного синдинического гиперпространства можно рассматривать как вклад в развитие процессов когнитивизации исследований социально-экономической безопасности объектов и субъектов цифровой экономики [11; 19].

Заключение

Опасность – имманентное свойство отрицательных воздействий природных и рукотворных явлений и/или систем на те или иные объекты и субъекты социума, в результате которых им может быть причинён ущерб. В наиболее широком аспекте опасности, их вызовы, угрозы и риски и как следствие – ущербы изучаются теорией синдиники, познавательную основу которой формирует модель синдинического гиперпространства.

В данной статье предложена новая онтологическая модель гиперпространства, в рамках которой состав и смыслы его элементов расширяются и уточняются в результате рассмотрения этапов кибератаки на объекты и системы современной экономики как наиболее опасный для них пример негативного воздействия. При таком подходе анализ проблем синдинической ситуации сводится, в частности, к решению проблем анализа этапов циклического развития кибератаки и методов её предотвращения (метод анализа модели объединённой цепочки враждебных действий нарушителей кибербезопасности – The Unified Kill Chain, UKC. Расширение классической модели гиперпространства синдиники (из пяти элементов) осуществляется путём инверсии смыслов элементов UKC в смыслы элементов унифицированной цепочки анализа синдинической ситуации (The Unified Chain of Analysis the Syndynic Situation, UCASS) и включения их в расширенную модель данного гиперпространства (из восемнадцати элементов). При этом названия элементов UCASS остаются теми же, что и у UKC, однако им придаётся адекватный анализируемой синдинической ситуации, синдиническим дефектам (диссонансам и дефицитам), компетенциям и функциям риск-менеджеров смысл. При этом понимается, что этапы UCASS – это те же этапы UKC, только трансформированные в проекции на особенности исследования синдинической ситуации, компетентность и действия риск-менеджеров в условиях опасности. Новое гиперпространство позволяет риск-менеджерам выполнять многопараметрическое исследование ситуации опасности, что повышает прозрачности в принятии решений, создаёт стимулы для ответственного и бесконфликтного поведения и определяет новые горизонты роста профессиональных компетенций. Данные аспекты делают теорию синдиники лидером в развитии фундаментальных положений теорий национальной и экономической безопасности.

В качестве направлений для исследований можно выделить две проблемы:

1) формирование у риск-менеджеров способностей оперирования элементами нового синдинического гиперпространства;

2) с учётом приобретённых навыков совершенствование риск-менеджерами процедур анализа и управления опасностями для объектов как современной цифровой экономики (Индустрия.3 и Индустрия.4), так и цифровой экономики будущего (Индустрия.5 и Индустрия.6).

References:

Afanaseva S.V., Cherepanova E.S., Shekhova N.V. (2023). Innovatsionnye metody predotvrashcheniya kiberugroz v tselyakh obespecheniya ekonomicheskoy bezo-pasnosti organizatsii [Innovative methods for cyber threats prevention to ensure the economic security of organizations]. Vestnik Samarskogo universiteta. Ekonomika i upravlenie. (2). 7–16. (in Russian). doi: 10.18287/2542-0461-2023-14-2-7-16.

Akatov N.B., Butakova M.E. (2022). Ekosistemnyy podkhod k integrirovan-nomu upravleniyu riskami ustoychivogo razvitiya predpriyatiya [An ecosystem approach to an enterprise’s integrated sustainable development risk governance]. Shumpeterovskie chteniya. 1 120-125. (in Russian).

Burak P.I., Bauer V.P. (2024). Sindinicheskiy metod vyyavleniya i analiza opasnostey dlya uchastnikov tsifrovyh platform [Syndinic method for identifying and analyzing hazards for digital platform participants]. Economic security. 7 (3). 499-522. (in Russian). doi: 10.18334/ecsec.7.3.120754.

Burak P.I., Glotov V.I., Bauer V.P. (2023). Ekonomicheskaya bezopasnost tsifrovyh platform: kontseptsiya i analiz [Economic security digital platforms: concept and analysis]. Vestnik RAEN. (4). 68-73. (in Russian). doi: 10.52531/1682-1696-2023-23-4-68-73.

Dokukina A.A. (2024). Obespechenie ekonomicheskoy bezopasnosti predpri-yatiya cherez prizmu sindiniki kak nauki ob opasnosti [Ensuring the economic security of an enterprise through the prism of syndics as a science of danger]. Bulletin of Plekhanov Russian University of Economics. (1(135)). 148-159. (in Russian). doi: 10.21686/2413-2829-2024-1-148-159.

Gaultier-Gaillard S., Louisot J., Rayner J. (2009). Managing reputational risk - A cindynic approach. Reputation Capital

Gorodetskiy A. E., Karavaeva I. V. (2023). Ekonomicheskaya bezopasnost Rossii: teoreticheskoe obosnovanie i metody regulirovaniya [Economic security of Russia: theoretical justification and methods of regulation] (in Russian).

Gurjanov A.V., Shukalov A.V., Zharinov I.O. (2020). The cyber-production syndinical situation IOP Conference Series. 62003.

Kervern G. (1994). Latest Advances in Cindynics

Kervern G. (1995). Cindynics: the science of danger Risk Manage. (42(3)). 34-48.

Kervern G. (1995). Elements Fondamentaux des Cindyniques

Kervern G., Boulenger P. (2007). Cindyniques: Concepts et Mode d’Emploi

Kotenko I., Khmyrov S.S. (2022). Analiz modeley i metodik, ispolzuemyh dlya atributsii narushiteley kiberbezopasnosti pri realizatsii tselevyh atak [Analysis of models and techniques used for attribution of cyber security violators in the implementation of targeted attacks]. Voprosy kiberbezopasnosti. (4(50)). 52-79. (in Russian).

Krivulya P. V. (2013). Ekonomicheskaya bezopasnost subektov khozyaystven-noy deyatelnosti - predmet nauki sindiniki organizatsiy i proizvodnoy deyatelnosti po predotvrashcheniyu ushcherba [Economic security of business entities is the subject of the science of syndication of organizations and derivative activities for the prevention of damage]. Vestnik Luganskogo natsionalnogo universiteta im. Vladimira Dalya. (10 (199)). 99-109. (in Russian).

Kuzmin A.R., Savelev M.F. (2023). Primenenie modeli obedinyonnoy tsepochki vrazhdebnyh deystviy (The Unified Kill Chain) dlya kommercheskikh bes-pilotnyh aviatsionnyh sistem [Application of the unified kill chain model for commercial unmanned aircraft systems]. Vestnik Rossiyskogo novogo universiteta. Seriya: Slozhnye sistemy: modeli, analiz i upravlenie. (4). 116-125. (in Russian). doi: 10.18137/RNU.V9187.23.04.P.116.

Lev M.Yu. (2023). Tsenovye trendy diagnostiki ekonomicheskogo kognitivnogo dissonansa v otsenke sotsialno-ekonomicheskoy bezopasnosti [Price trends in the diagnosis of economic cognitive dissonance in the assessment of socio-economic security]. Economic security. 6 (4). 1235-1266. (in Russian). doi: 10.18334/ecsec.6.4.119527.

Lev M.Yu. (2024). Teoreticheskie aspekty kognitivnoy ekonomiki v kontekste institutsionalnyh preobrazovaniy sotsialno-ekonomicheskoy bezopasnosti [Theoretical aspects of cognitive economics in the context of institutional transformations of socio-economic security]. Economic security. 7 (2). 265-296. (in Russian). doi: 10.18334/ecsec.7.2.120630.

Lockheed Martin's Cyber-Kill Chain. Retrieved March 29, 2024, from https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

Makarenko E.A. (2024). Kontseptsiya razumnoy uverennosti v sisteme uprav-leniya riskami predpriyatiya [Concept of reasonable confidence in the enterprise risk management system]. Economics and management: problems, solutions (Ekonomika i upravleniye: problemy, resheniya nauchno-prakticheskiy zhurnal). (1(144)). 23-27. (in Russian). doi: 10.36871/ek.up.p.r.2024.01.02.003.

Maksimov D.A., Spiridonov Yu.D. (2013). Sindinika kak nauka o globalnyh riskakh [Sindinika as science about global risks]. Transport business in Russia. (5). 30-33. (in Russian).

Mingaleva Z., Akatov N., Butakova M. (2021). A Syndinic Approach to Enter-prise Risk Management Lecture Notes in Networks and Systems. 315 293 –305. doi: 10.1007/978–3-030–85799–8_25.

Mudrik D.G., Kovnir V.N. (2022). Ontologicheskiy dualizm ekonomicheskoy realnosti [The ontological dualism of economic reality]. AlterEconomics. (4). 584-601. (in Russian). doi: 10.31063/AlterEconomics/2022.19-4.2/.

Planchette G. (2022). Cindynics. The Science of Danger. A Wake-up Call

Planchette G., Ventroux J. Better management of megaprojects com-plexity by integrating a cyndinic approachMaitrise des risques et transformation numerique: opportunites et menaces. Congres Lambda Mu, 6 p. (2019). Retrieved March 25, 2024, from https://hal.archives-ouvertes.fr/hal-02071121/document

Pols P. The Unified Kill ChainCyber Security Academy. 104 p. Retrieved March 25, 2024, from https://unifiedkillchain.com/assets/The-Unified-Kill-Chain-Thesis.pdf

Ponkin I.V. (2023). Ontologii kak instrumentariy prikladnoy analitiki International Journal of Open Information Technologies. (2). 77-84.

Sebastian G. (2022). Cyber Kill Chain Analysis of Five Major US Data Breaches: Lessons Learnt and Prevention Plan International Journal of Cyber Warfare and Terrorism. (1). 1-15.

Tinbergen J. (1939). A Method and its Application to Investment Activity

Tinberkhen Ya., Bos Kh. (1967). Matematicheskie modeli ekonomicheskogo rosta [Mathematical models of economic growth] (in Russian).

Ustenko V.S., Popkova E.G. (2023). Evolyutsiya podkhodov k analizu ekonomicheskoy struktury: opyt ontologicheskogo prochteniya [Evolving concepts of economic structure: an ontological reading]. Tomsk State University Journal of Economics. (63). 5-37. (in Russian). doi: 10.17223/19988648/63/1.

Yusupova O.A., Vagner D.V. (2022). Ekonomicheskaya bezopasnost v kiber-prostranstve [Economic security in cyberspace]. Nauchnyy almanakh Tsentralnogo Chernozemya. (3-7). 47-51. (in Russian).

Страница обновлена: 25.04.2025 в 19:16:19